API認証とは何か、そしてなぜ重要なのか?

Specialist in Anti-Bot Strategies

APIは、さまざまなソフトウェアアプリケーション間の通信を促進するために不可欠であり、Webトラフィックの83%以上がAPIによって駆動されています。企業がサービスにAPIをますます依存するにつれて、これらのインターフェースへの安全なアクセスを確保することが不可欠になります。実際、最近のレポートでは、組織の94%がAPIの脆弱性に関するセキュリティインシデントを経験していることがわかりました。この驚くべき統計は、堅牢なAPI認証方法の必要性を強調しています。この記事では、API認証とは何か、なぜ重要なのか、およびAPIリクエストを効果的に認証するために採用されているさまざまな戦略について掘り下げます。

API認証とは何か?

API認証とは、APIへのアクセスを試みるユーザーまたはアプリケーションの身元を確認するプロセスです。これにより、承認されたユーザーのみがAPIによって提供されるリソースとサービスにアクセスできるようになります。適切な認証メカニズムを実装することで、組織は機密データの保護、不正アクセス防止、システムの完全性の維持を行うことができます。

なぜAPI認証が重要なのか?

-

セキュリティ: API認証の主な目的は、セキュリティを強化することです。ユーザーの身元を確認することで、組織はAPIへの不正アクセスを防ぎ、機密データを潜在的な侵害から保護することができます。

-

データの整合性: API認証は、送信されるデータの整合性を維持するのに役立ちます。これにより、信頼できるエンティティのみが変更を加えたり、機密情報を取り出したりすることができ、データ改ざんのリスクが軽減されます。

-

ユーザー管理: 適切な認証により、組織はユーザーの権限とアクセスレベルを効果的に管理できます。これは、異なるユーザーがデータと機能に異なるレベルでアクセスできるアプリケーションにとって重要です。

-

コンプライアンス: 多くの業界では、データ保護とプライバシーに関する規制要件の対象となっています。堅牢なAPI認証を実装することで、組織はこれらの規制に準拠し、潜在的な法的問題を回避できます。

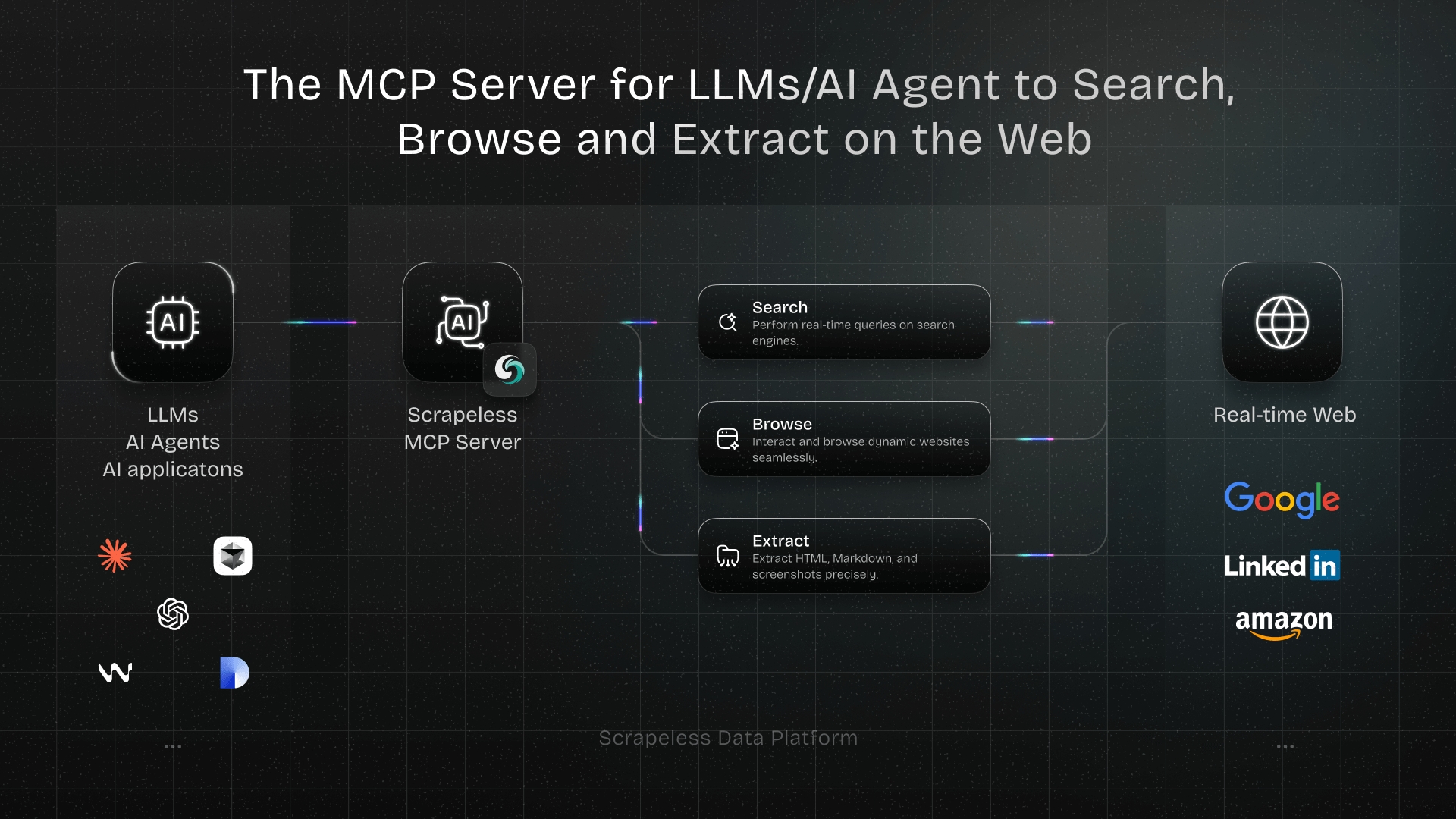

ウェブスクレイピングの課題とプロジェクトでの継続的なブロックに苦労していますか?

**Scrapeless**を使用して、データ抽出を簡単かつ効率的に、1つの強力なツールですべて行います。

**無料**で今すぐお試しください!

API基本認証とは何か?

API基本認証は、最も単純な認証方法の1つです。これは、クライアントがリクエストのHTTPヘッダー内にBase64形式でエンコードされたユーザー名とパスワードを送信することを要求します。実装は簡単ですが、基本認証は、特に安全でない接続を介して送信される場合、単独では安全とは見なされません。セキュリティを強化するために、基本認証を実装する場合はHTTPSを使用することをお勧めします。

API基本認証の例

基本認証ヘッダーの例を次に示します。

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=この例では、dXNlcm5hbWU6cGFzc3dvcmQ=はusername:passwordのBase64エンコード文字列です。

APIキー認証とは何か?

APIキー認証には、各リクエストにAPIキーとして知られる一意の識別子を指定することが含まれます。このキーは、特定のユーザーまたはアプリケーションに割り当てられた長い文字と数字の文字列です。サーバーはAPIキーをデータベースと照合し、有効なキーと一致した場合、アクセスを許可します。

APIキー認証の利点

- シンプルさ: APIキーは実装と使用が簡単です。

- 制御: 組織は必要に応じてAPIキーを無効化または再生成してアクセスを管理できます。

- レート制限: APIキーはレート制限の実装に役立ち、ユーザーが指定された時間内に実行できるリクエスト数を制御できます。

API認証はどのように機能するのか?

API認証は、APIへのアクセスを試みるユーザーまたはアプリケーションの身元を確認するセキュリティ対策として機能します。クライアントアプリケーションがAPIへのアクセスを要求すると、APIキー、トークン、ユーザー資格情報など、有効な資格情報を提示する必要があります。これは、使用されている認証方法によって異なります。次に、サーバーはこれらの資格情報をデータベースまたは認証サービスと照合します。資格情報が有効な場合、サーバーはアクセスを許可し、通常、クライアントが後続のリクエストに使用するアクセス・トークンを返します。このトークンは通常、時間制限付きであり、APIリクエストのヘッダーに含める必要があります。これにより、ユーザーを認証します。サーバーはリクエストを処理し、認証されたユーザーのみが特定のリソースにアクセスしたり、特定のアクションを実行したりできることを保証します。これにより、セキュリティが強化され、機密データが保護されます。

API認証の仕組みを説明する簡略化された図を以下に示します。この図は、クライアントアプリケーションがAPIに対してリクエストを行うプロセス、含まれる認証手順、サーバーからの応答を示しています。

[クライアントアプリケーション]

|

| 1. 資格情報を含むAPIリクエストを送信

|

v

[APIサーバー]

|

| 2. 資格情報の検証

|

| 3. アクセストークンの生成(有効な場合)

|

| 4. クライアントにアクセストークンを送信

|

v

[クライアントアプリケーション]

|

| 5. 後続のリクエストにアクセストークンを使用

|

v

[APIサーバー]

|

| 6. リクエストを処理してデータを送信

|

v

[クライアントアプリケーション]エンドポイントを認証するには?

APIのエンドポイントを認証するには、次の一般的な手順に従います。

-

認証メカニズムの定義: 使用する認証方法を決定します(基本認証、APIキー、OAuthなど)。

-

ミドルウェアの実装: Node.jsのExpressなどのフレームワークを使用している場合は、認証チェックを処理するミドルウェアを作成します。

-

エンドポイントの保護: 特定のルートまたはエンドポイントに認証ミドルウェアを適用して、承認されたユーザーのみがアクセスできるようにします。

例:Expressエンドポイントの保護

Expressエンドポイントをミドルウェアを使用して保護する方法の簡単な例を次に示します。

javascript

const express = require('express');

const app = express();

// 基本認証のためのミドルウェア

function authenticate(req, res, next) {

const authHeader = req.headers['authorization'];

if (!authHeader) return res.sendStatus(401); // 認証されていません

const base64Credentials = authHeader.split(' ')[1];

const credentials = Buffer.from(base64Credentials, 'base64').toString('ascii');

const [username, password] = credentials.split(':');

// 資格情報の検証(これは、ハッシュ化されたパスワードで安全に行う必要があります)

if (username === 'admin' && password === 'password') {

next(); // 認証成功

} else {

res.sendStatus(403); // 禁止

}

}

// 保護されたエンドポイント

app.get('/protected', authenticate, (req, res) => {

res.send('これは保護されたルートです');

});

app.listen(3000, () => {

console.log('サーバーはポート3000で実行されています');

});REST APIで認証トークンを渡す方法

トークンベースの認証を使用する場合、トークンは通常リクエストのHTTPヘッダーに渡されます。これを行う効果的な方法を次に示します。

認証ヘッダーを使用する

認証トークンをREST APIリクエストに渡すには、次のようにAuthorizationヘッダーに含めます。

Authorization: Bearer <your_token_here>認証トークンを付けてリクエストを行う例

JavaScriptのaxiosライブラリを使用した例を次に示します。

javascript

const axios = require('axios');

const token = 'your_token_here'; // 実際のトークンに置き換えてください

axios.get('https://api.example.com/protected', {

headers: {

'Authorization': `Bearer ${token}`

}

})

.then(response => {

console.log('データ:', response.data);

})

.catch(error => {

console.error('データ取得エラー:', error);

});この例では、トークンはAuthorizationヘッダーに含まれており、サーバーはリクエストを認証できます。

まとめ

API認証は、Webサービスを保護し、機密データを保護するための重要な側面です。基本認証やAPIキー認証などのさまざまな認証方法とその実装方法を理解することは、APIを使用する開発者にとって不可欠です。適切な認証方法を採用することで、組織はセキュリティ体制を強化し、データの整合性を維持し、規制基準への準拠を確保できます。

Scrapelessでは、適用される法律、規制、およびWebサイトのプライバシーポリシーを厳密に遵守しながら、公開されているデータのみにアクセスします。 このブログのコンテンツは、デモンストレーションのみを目的としており、違法または侵害の活動は含まれません。 このブログまたはサードパーティのリンクからの情報の使用に対するすべての責任を保証せず、放棄します。 スクレイピング活動に従事する前に、法律顧問に相談し、ターゲットウェブサイトの利用規約を確認するか、必要な許可を取得してください。