Auditorias de Cibersegurança: Protegendo Sua Infraestrutura de Proxy

Advanced Bot Mitigation Engineer

Proteja sua infraestrutura de proxy com Scrapeless Proxies — segurança de nível empresarial e conformidade com auditorias de cibersegurança abrangentes.

Compreendendo Auditorias de Cibersegurança no Contexto de Proxies

No cenário digital de hoje, a cibersegurança não é um pensamento posterior — é uma obrigação comercial. À medida que as organizações dependem cada vez mais de proxies para operações de rede, proteção de dados e desempenho de aplicativos, a realização de auditorias regulares de cibersegurança da infraestrutura de proxy tornou-se essencial.

Uma auditoria de cibersegurança é um exame sistemático dos sistemas de informações de uma organização, políticas de segurança e procedimentos operacionais para identificar vulnerabilidades, avaliar a conformidade com padrões de segurança e garantir que as medidas de proteção de dados estejam funcionando conforme o esperado.

O que é uma Auditoria de Cibersegurança?

Uma auditoria de cibersegurança é uma avaliação abrangente que examina múltiplos aspectos da postura de segurança de sua organização:

Avaliação Técnica: Avalia hardware, software, redes e sistemas em busca de vulnerabilidades e configurações inadequadas.

Revisão de Políticas: Examina políticas de segurança, controles de acesso e conformidade procedimental.

Verificação de Conformidade: Garante a adesão aos padrões da indústria e a requisitos regulatórios como GDPR, CCPA, HIPAA e ISO 27001.

Análise de Riscos: Identifica ameaças potenciais, avalia sua probabilidade e impacto, e prioriza esforços de remediação.

Testes e Validação: Inclui testes de penetração, varredura de vulnerabilidades e testes de segurança para descobrir fraquezas.

Por que as Auditorias de Cibersegurança Importam para a Infraestrutura de Proxy

Os proxies lidam com tráfego de rede sensível e podem ser alvos atraentes para ciberataques. Auditorias regulares ajudam as organizações a:

Identificar Vulnerabilidades: Descobrir fraquezas de segurança antes que os atacantes o façam, permitindo tempo para a remediação.

Verificar Configurações: Garantir que os servidores proxy estejam configurados de acordo com as melhores práticas de segurança e políticas organizacionais.

Manter Conformidade: Demonstrar adesão a requisitos regulatórios e padrões da indústria.

Proteger Dados: Verificar se as medidas de criptografia, autenticação e proteção de dados estão funcionando corretamente.

Monitorar Acesso: Rever quem tem acesso aos sistemas proxy e garantir que os controles de acesso estejam configurados corretamente.

Detectar Anomalias: Identificar padrões de tráfego ou atividades incomuns que podem indicar violações de segurança ou uso indevido.

Componentes Chave de uma Auditoria de Segurança de Proxy

1. Revisão de Configuração

Uma auditoria completa começa com a análise das configurações do servidor proxy:

Protocolos de Criptografia: Verificar se as versões TLS/SSL estão atualizadas e se suítes de cifra fortes estão habilitadas. Desativar protocolos depreciados como SSLv3 e TLSv1.0.

Mecanismos de Autenticação: Garantir que a autenticação do proxy esteja configurada corretamente, que políticas de senhas fortes sejam aplicadas e que a autenticação multifator esteja habilitada sempre que apropriado.

Controles de Acesso: Revisar permissões de usuários, implementação de controle de acesso baseado em função (RBAC) e aplicação do princípio do menor privilégio.

Regras de Proxy: Auditar regras de filtragem de proxy, políticas de bloqueio de URL e mecanismos de filtragem de conteúdo para garantir que estejam alinhados com as necessidades organizacionais.

2. Avaliação de Segurança da Rede

Examinar o ambiente de rede no qual os proxies operam:

Configuração de Firewall: Verificar se as regras de firewall estão corretamente configuradas para proteger os servidores proxy contra acesso não autorizado.

Segmentação da Rede: Garantir que os servidores proxy estejam devidamente isolados de outros recursos de rede por meio de VLANs ou subredes.

Mitigação de DDoS: Avaliar os mecanismos de proteção contra DDoS e as capacidades de limitação de taxa.

Detecção de Intrusões: Verificar se sistemas de detecção de intrusões (IDS) e sistemas de prevenção de intrusões (IPS) estão monitorando o tráfego de proxy.

3. Verificação de Proteção de Dados

Confirmar que os dados sensíveis estão adequadamente protegidos:

Criptografia em Trânsito: Verificar se todos os dados que passam pelos proxies estão criptografados usando protocolos fortes.

Criptografia em Repouso: Se os proxies armazenam dados, garantir que estejam criptografados usando AES-256 ou padrões equivalentes.

Políticas de Retenção de Dados: Revisar políticas de registro e garantir que os logs sejam mantidos apenas pelo tempo necessário.

Descarte de Dados: Verificar procedimentos de exclusão segura para dados sensíveis.

4. Registro e Monitoramento

Examinar práticas de registro e a eficácia do monitoramento:

Configuração de Registro: Verifique se o registro abrangente está habilitado para todas as atividades do proxy.

Integridade do Registro: Garanta que os registros não possam ser alterados ou excluídos, potencialmente por meio de sistemas de registro centralizados.

Capacidades de Monitoramento: Avalie o monitoramento em tempo real do tráfego do proxy em busca de atividades suspeitas.

Sistemas de Alerta: Revise os mecanismos de alerta para incidentes de segurança e verifique se os limites de alerta são apropriados.

5. Auditoria de Acesso e Autenticação

Revise as práticas de gerenciamento de acesso:

Contas de Usuário: Identifique e avalie todas as contas de usuário com acesso ao proxy, removendo contas obsoletas.

Gerenciamento de Credenciais: Audite políticas de senha, práticas de armazenamento de credenciais e cronogramas de rotação.

Autenticação de Múltiplos Fatores: Verifique se a MFA está habilitada para acesso administrativo.

Caminhos de Auditoria: Revise os logs de atividade em busca de tentativas de login suspeitas ou tentativas de acesso não autorizadas.

6. Avaliação de Conformidade

Avalie a conformidade com normas e regulamentos relevantes:

Conformidade com o GDPR: Para organizações que manipulam dados de residentes da UE, verifique a conformidade com o GDPR, incluindo acordos de processamento de dados.

Conformidade com o CCPA: Para organizações na Califórnia, assegure-se de que os requisitos do CCPA estão sendo atendidos.

Conformidade com a HIPAA: Para organizações de saúde, verifique os requisitos da HIPAA Security Rule.

Normas da Indústria: Avalie a conformidade com normas relevantes como ISO 27001, PCI-DSS ou SOC 2.

Realizando a Auditoria de Cibersegurança da Sua Organização

Fase 1: Planejamento e Preparação

Comece definindo o escopo, objetivos e metodologia da auditoria:

- Identifique quais sistemas e infraestruturas de proxy serão auditados

- Determine o escopo da auditoria (técnico, político, de conformidade)

- Estabeleça um cronograma de auditoria e alocação de recursos

- Defina critérios de sucesso e indicadores-chave de desempenho

- Obtenha patrocínio executivo e adesão das partes interessadas do negócio

Fase 2: Coleta de Informações

Colete informações detalhadas sobre sua infraestrutura de proxy:

- Documente todos os sistemas e configurações de proxy

- Entreviste administradores de proxy e pessoal de segurança

- Reúna documentação de políticas e procedimentos

- Revise logs de auditoria e relatórios de auditoria anteriores

- Identifique dependências externas e relacionamentos com fornecedores

Fase 3: Avaliação de Vulnerabilidades

Identifique sistematicamente fraquezas de segurança:

- Realize varreduras de vulnerabilidade usando ferramentas padrão da indústria

- Realize revisões de configuração em relação a benchmarks de segurança

- Teste controles de autenticação e acesso

- Avalie implementações de criptografia

- Avalie segmentação de rede e regras de firewall

Fase 4: Testes e Validação

Teste ativamente os controles de segurança:

- Realize testes de penetração para tentar comprometer o sistema

- Teste a eficácia do sistema de detecção de intrusões

- Valide procedimentos de backup e recuperação

- Teste procedimentos de resposta a incidentes

- Verifique as capacidades de monitoramento de segurança

Fase 5: Análise e Relatório

Compile descobertas e desenvolva recomendações:

- Categorize vulnerabilidades por gravidade (Crítico, Alto, Médio, Baixo)

- Avalie o impacto nos negócios dos riscos identificados

- Desenvolva recomendações de remediação priorizadas

- Documente evidências e descobertas

- Crie um resumo executivo e relatórios técnicos detalhados

Fase 6: Remediação e Acompanhamento

Aborde questões identificadas e verifique a resolução:

- Priorize a remediação com base na avaliação de risco

- Desenvolva planos de remediação com prazos

- Acompanhe o progresso da remediação

- Realize testes de verificação das correções

- Agende auditorias de acompanhamento para garantir conformidade sustentada

Vulnerabilidades de Segurança Comuns em Proxies

Entender vulnerabilidades comuns ajuda os auditores a identificar riscos:

Criptografia Fraca: Usar protocolos desatualizados como TLSv1.0 ou conjuntos de cifras fracas coloca os dados em risco de interceptação.

Credenciais Padrão: Não alterar as credenciais padrão do proxy deixa os sistemas vulneráveis a acessos não autorizados.

Registro Excessivo: Registrar dados sensíveis em excesso aumenta a exposição e cria problemas de conformidade.

Controles de Acesso Inadequados: Restrições de acesso inadequadas permitem que usuários não autorizados acessem ou modifiquem as configurações do proxy.

Sistemas Não Atualizados: A falha em aplicar atualizações de segurança deixa sistemas vulneráveis a explorações conhecidas.

Regras Mal Configuradas: Regras de proxy configuradas incorretamente podem permitir tráfego indesejado ou bloquear acessos legítimos.

Falta de Monitoramento: Sem monitoramento adequado, incidentes de segurança podem passar despercebidos por longos períodos.

Soluções de Proxy Recomendadas

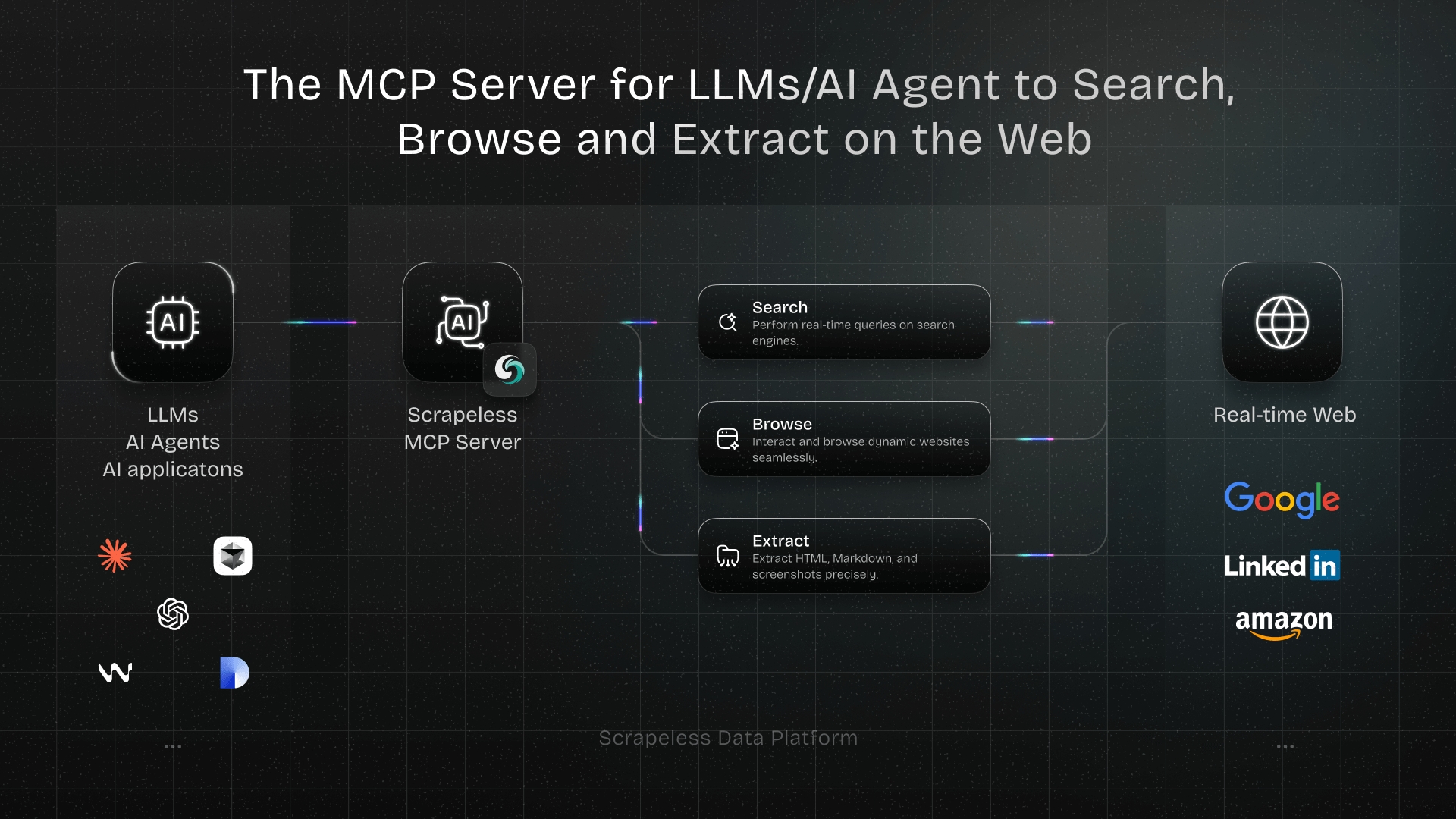

Proxies Sem Resíduos: Infraestrutura de Proxy Segura

Proxies Sem Resíduos fornecem acesso a IPs residenciais reais, de datacenter, IPv6 e ISPs estáticos, todos construídos com segurança de nível empresarial e capacidades de auditoria abrangentes. Com mais de 90 milhões de IPs residenciais em mais de 195 países, a Scrapeless oferece cobertura, velocidade e confiabilidade incomparáveis.

🌍 Proxies Residenciais

Soluções de proxy residencial de nível empresarial com segurança integrada:

- Mais de 90M de IPs Reais: Acesso a mais de 90 milhões de endereços IP residenciais em mais de 195 países.

- Rotação Automática: Rotação de IP sem interrupções com controles de segurança

- 99,98% de Taxa de Sucesso: Confiabilidade líder da indústria

- Suporte a Geo-targeting: Alocação geográfica precisa de IPs

- Suporte Multi-Protocolo: Protocolos HTTP, HTTPS e SOCKS5

- Desempenho Ultra-Rápido: Tempos de resposta inferiores a 0,5s

- Conformidade de Segurança: Infraestrutura em conformidade com GDPR e CCPA

⚡ Proxies de Data Center

Proxies de data center de alto desempenho com garantia de segurança:

- 99,99% de Disponibilidade: Confiabilidade e disponibilidade de nível empresarial

- Resposta Ultra-Rápida: Otimizado para operações críticas de segurança

- Sessões Ilimitadas: Gerenciamento completo de sessões sem restrições

- Integração API Fácil: Integração segura com seus sistemas

- Alta Largura de Banda: Suporte para operações em grande escala

- Baixa Latência: Retardo mínimo para aplicativos sensíveis ao tempo

- Infraestrutura Pronta para Auditoria: Projetada para auditorias de conformidade

🔐 Proxies IPv6

Soluções de proxy IPv6 de próxima geração para segurança avançada:

- 50M+ IPs IPv6: Extensa pool de endereços IPv6 verificados

- Rotação Automática: Rotação inteligente com rastros de auditoria

- Alta Anonimidade: Máxima proteção à privacidade

- IPs Dedicados Disponíveis: Opções de IP estático para rastros de auditoria

- Conformidade com GDPR & CCPA: Conformidade regulatória total

- Infraestrutura Verificada: Auditorias de segurança regulares e certificações

🏠 Proxies ISP Estáticos

Proxies estáticos dedicados para conformidade a longo prazo:

- IPs Estáticos Dedicados: Endereços IP consistentes com rastros completos de auditoria

- 99,99% de Disponibilidade: Confiabilidade de nível empresarial

- Baixa Latência: Retardos mínimos nas respostas

- Pronto para Conformidade: Ideal para indústrias regulamentadas

- Suporte a Geo-targeting: Alocação baseada em localização

- Suporte Multi-Protocolo: HTTP, HTTPS e SOCKS5

- Registro Completo: Rastros de auditoria abrangentes

Criando um Cronograma de Auditoria

Estabeleça uma cadência regular de auditoria:

Auditorias Completas Anuais: Realize auditorias de segurança completas pelo menos anualmente para avaliar a postura de segurança geral.

Revisões Trimestrais: Realize revisões trimestrais dos controles de acesso, configurações e status de conformidade.

Monitoramento Mensal: Revise registros e relatórios de monitoramento mensais em busca de anomalias.

Auditorias Pós-Incidente: Realize auditorias após quaisquer incidentes de segurança para determinar causas raízes e prevenir recorrências.

Auditorias de Mudança: Audite quaisquer mudanças significativas na infraestrutura de proxy ou nas políticas de segurança.

Melhores Práticas para o Sucesso da Auditoria de Proxy

Patrocínio Executivo: Obtenha apoio da liderança para garantir recursos adequados e cooperação organizacional.

Políticas Documentadas: Mantenha políticas e procedimentos de segurança claros e documentados para referência dos auditores.

Pessoal Treinado: Garanta que os administradores de proxy e o pessoal de segurança estejam treinados em práticas recomendadas de segurança.

Ferramentas de Auditoria: Invista em ferramentas de auditoria de qualidade para varredura de vulnerabilidades e avaliação de conformidade.

Especialização Externa: Considere contratar auditores externos para uma avaliação objetiva e especialização especializada.

Melhoria Contínua: Use as descobertas da auditoria para impulsionar melhorias de segurança e abordar causas raízes, não apenas sintomas.

Perguntas Frequentes

Com que frequência devemos auditar nossa infraestrutura de proxy?

As melhores práticas da indústria recomendam auditorias anuais abrangentes como mínimo. No entanto, organizações com requisitos de segurança elevados ou aquelas em indústrias regulamentadas podem precisar de auditorias trimestrais ou mais frequentes.

Qual é a diferença entre uma auditoria e um teste de penetração?

Uma auditoria é uma avaliação abrangente dos controles de segurança, políticas e conformidade. Um teste de penetração é um exercício de teste específico que tenta invadir sistemas. O teste de penetração é um componente de uma auditoria abrangente.

Quem deve conduzir a auditoria?

Para objetividade, auditores externos com experiência relevante são ideais. No entanto, equipes internas de segurança podem conduzir auditorias se tiverem a experiência adequada e independência em relação à gestão operacional do proxy.

Quanto tempo leva uma auditoria de cibersegurança?

O cronograma varia com base na complexidade da infraestrutura e no escopo. Uma pequena organização pode completar uma auditoria em 2 a 4 semanas, enquanto grandes empresas podem exigir de 2 a 3 meses.

O que devemos fazer se vulnerabilidades críticas forem encontradas?

Desenvolva um plano de remediação imediata para descobertas críticas. Implemente correções o mais rápido possível, com testes de verificação. Para questões que exigem uma remediação mais longa, implemente controles compensatórios enquanto as correções permanentes são desenvolvidas.

Como rastreamos a remediação da auditoria?

Mantenha uma planilha ou sistema de rastreamento de remediação detalhado, documentando cada descoberta, proprietário designado, plano de remediação, data-alvo de conclusão e status de verificação. Revise o progresso regularmente em reuniões de segurança.

Quais padrões de conformidade nossa auditoria deve abordar?

Isso depende da sua organização e setor. Padrões comuns incluem GDPR, CCPA, HIPAA, PCI-DSS, ISO 27001 e SOC 2. Identifique quais se aplicam à sua organização e inclua-os no escopo da auditoria.

Conclusão

As auditorias de segurança cibernética da infraestrutura de proxy são essenciais para proteger os dados organizacionais, manter a conformidade e reduzir os riscos de segurança. Ao conduzir auditorias regulares e abrangentes usando a estrutura delineada neste guia, as organizações podem identificar e remediar vulnerabilidades antes que sejam exploradas.

Com a infraestrutura orientada para a segurança e o design pronto para auditoria da Scrapeless Proxies, você pode implementar soluções de proxy que não apenas atendem, mas superam os requisitos de auditoria de segurança cibernética. O registro abrangente, as certificações de conformidade e as práticas de segurança transparentes tornam a Scrapeless uma escolha ideal para organizações conscientes da segurança.

Comece seu teste gratuito com a Scrapeless Proxies hoje e experimente uma infraestrutura construída para segurança e conformidade.

Na Scorretless, acessamos apenas dados disponíveis ao público, enquanto cumprem estritamente as leis, regulamentos e políticas de privacidade do site aplicáveis. O conteúdo deste blog é apenas para fins de demonstração e não envolve atividades ilegais ou infratoras. Não temos garantias e negamos toda a responsabilidade pelo uso de informações deste blog ou links de terceiros. Antes de se envolver em qualquer atividade de raspagem, consulte seu consultor jurídico e revise os termos de serviço do site de destino ou obtenha as permissões necessárias.