TCP/IPフィンガープリンティングとは何か

Advanced Data Extraction Specialist

TCP/IPフィンガープリンティングは、デバイスのTCP/IPパケットの独自の特徴を分析することで、デバイスのオペレーティングシステム(OS)を特定するために使用される技術です。デバイスがネットワークに接続すると、接続プロセスの一部としてネットワークパケットを交換します。これらのパケットには、TCPおよびIPヘッダーにさまざまな値が含まれており、これらの値はオペレーティングシステムごとに異なる設定がされています。これらの独自の設定をキャプチャして、「フィンガープリント」を作成し、OSまたはそのOSの特定のバージョンを識別するのに役立てることができます。

TCP/IPフィンガープリンティングは、不正なデバイスの特定、誤って構成されたシステムの検出、ネットワークトラフィックパターンの確認など、ネットワークセキュリティで広く使用されています。また、企業環境内のネットワークの問題のトラブルシューティングやデバイス管理の最適化にも役立ちます。

TCP/IPフィンガープリンティングの仕組み

TCP/IPフィンガープリンティングを詳しく理解するために、その仕組みのいくつかの主要なコンポーネントに分解してみましょう。

1. パケットヘッダーの分析

TCP/IPフィンガープリンティングの中核では、ネットワークパケットのTCPおよびIPヘッダー内の特定のフィールドを分析することに重点を置いています。これらのヘッダーには、デバイス間でデータがどのように伝送されるかについての重要な情報が含まれており、これらのフィールドの値はOSとその構成に固有です。

注目すべき主要な領域:

-

IPヘッダー: インターネットプロトコル(IP)ヘッダーには、デバイスのオペレーティングシステムに関する情報を明らかにできるいくつかのフィールドが含まれています。これらには次のものが含まれます。

- インターネットヘッダー長(IHL): このフィールドはヘッダーの長さを指定し、OSによって異なる場合があります。

- 生存時間(TTL): この値はOSによって設定され、パケットの有効期間を決定します。異なるOSは通常、異なるTTL値を設定します。

- プロトコル: パケットに使用されているプロトコルを識別します(例:TCP、UDP)。これにより、デバイスのOSに関する洞察も得られます。

-

TCPヘッダー: 伝送制御プロトコル(TCP)ヘッダーには、OSを特定するのに役立つ、より詳細な情報が含まれています。

- シーケンス番号: シーケンス番号は接続の状態の一部であり、OSの実装によって異なります。

- 確認番号: 送信元と受信元の間のデータフローを制御するために使用されます。

- ウィンドウサイズ: これは送信元のバッファーのサイズを指定し、異なるOSで異なる方法で調整されます。

- フラグとオプション: 「SYN」または「FIN」フラグなどのフラグは、TCPハンドシェイクの異なる段階を示しており、その存在または構成はデバイスのOSを明らかにすることができます。

2. TCP/IPフィールドの乱雑さ

ウィンドウサイズやTTLなどのパケットヘッダーのいくつかのフィールドは、OSによって制御され、特定のOSバージョンまたは構成によって異なる場合があります。これらの違いにより、「乱雑さ」—乱数性—が作成され、OSを識別するために使用されます。これらの値によって生成されるエントロピーの特定の組み合わせが、オペレーティングシステムの一意のフィンガープリントを形成します。

3. プローブへの応答

外部ツールまたはスキャナーがデバイスにプローブパケットを送信すると、デバイスからの応答を観察し、さまざまなオペレーティングシステムの既知のパターンを含むデータベースと比較することができます。同じOSを実行しているデバイスは、一般にこれらのプローブに対して同様の方法で応答し、貴重な情報を明らかにします。

4. 既知のパターンとの比較

フィンガープリントがパケットヘッダーを分析することによってキャプチャされると、さまざまなオペレーティングシステムのフィンガープリントの巨大なデータベースと比較されます。観測された値をこれらの保存されたパターンと照合することにより、ツールはトラフィックを生成したOSを正確に推測することができます。このデータベースには、WindowsやLinuxディストリビューションからより特殊なシステムまで、幅広いオペレーティングシステムを含めることができます。

TCP/IPフィンガープリンティングの主要なユースケース

1. ネットワークセキュリティと侵入検知

TCP/IPフィンガープリンティングの最も一般的なユースケースの1つは、ネットワークセキュリティです。セキュリティ専門家は、着信パケットを分析することで、ネットワークへのアクセスを試みている不正なデバイスを検出できます。たとえば、デバイスが許可されていないOSで検出された場合、アラートをトリガーできます。これは、接続されたデバイスの制御を維持することが不可欠な環境で特に重要です。

2. Webスクレイピングとプライバシー

Webスクレイピングでは、検出とブロックを回避するために、OSフィンガープリントをマスクまたは変更することが重要です。一部のWebサイトは、パケットヘッダーのOSまたはデバイスシグネチャに基づいてスクレイパーを識別するようにプログラムされています。TCP/IPフィンガープリントを変更またはスプーフィングすることで、スクレイパーは検出を回避して作業を続けることができます。

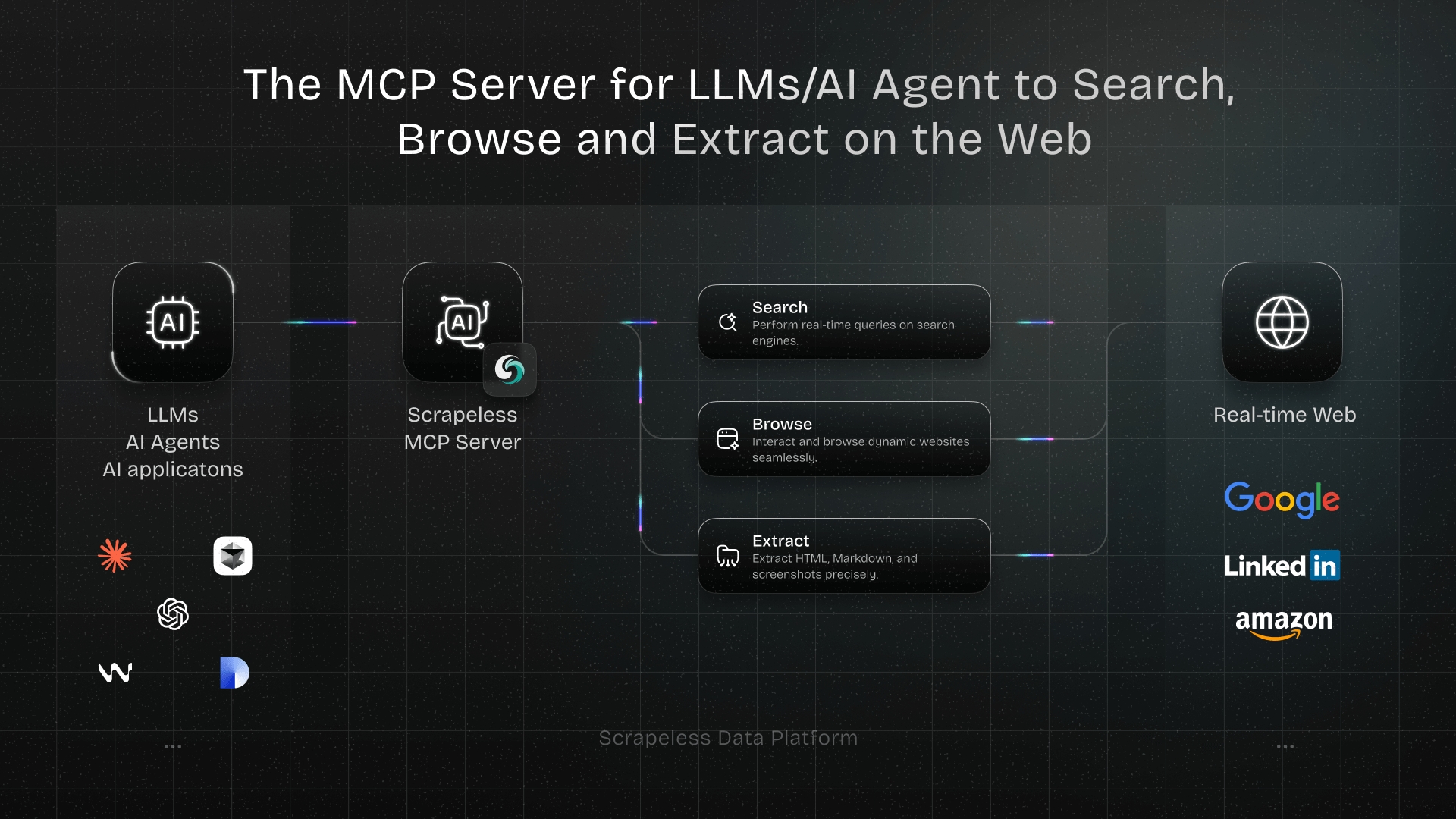

Webスクレイピングの課題とプロジェクトでの継続的なブロックで苦労していますか?

Scrapeless を使用して、データ抽出を簡単かつ効率的に、すべてを1つの強力なツールで行うことができます。

今日から 無料 でお試しください!

3. プロキシとIPマスキング

プロキシを使用する場合、TCP/IPフィンガープリントを変更して、プロキシが別のデバイスまたはオペレーティングシステムとして表示されるようにすることができます。これは、地理的な制限を回避したり、特定のデバイスを追跡するサービスによってブロックされるリスクを軽減するために一般的に使用されます。

4. トラブルシューティングとデバイス識別

ネットワーク管理者にとって、TCP/IPフィンガープリンティングは、ネットワークで問題を引き起こしている可能性のあるデバイスを識別するための便利なツールです。誤って構成されたルーター、古いシステム、不正なデバイスのいずれであっても、フィンガープリンティングは、ネットワークインフラストラクチャの一部となっているデバイスに関する貴重な洞察を提供します。

TCP/IPフィンガープリントを変更する方法

TCP/IPフィンガープリントを変更または変更すると、プライバシー、ネットワーク制限の回避、またはWebスクレイピング中の匿名性の確保など、さまざまな状況で有益になる可能性があります。フィンガープリントの特徴を変更するには、いくつかの方法があります。

1. プロキシサーバーを使用する

プロキシサーバーを介してインターネットに接続すると、フィンガープリントを変更する最も簡単な方法の1つです。プロキシは実際のIPアドレスをマスクし、TTLやウィンドウサイズなど、TCP/IPヘッダーの側面を変更して、トラフィックが別のデバイスまたは場所から来ているように見せることもできます。

これを管理する優れた方法は、ScrapelessのRotate Proxyサービスを使用することです。これは、Webスクレイピングのためのシームレスで安全なソリューションを提供します。彼らのサービスを使用すると、IPアドレスを簡単にローテーションして、トラフィックが異なるソースから来ているように見せることができます。これにより、単一のデバイスまたはOSを識別することに依存する検出メカニズムを回避することができます。スクレイピングにプロキシが必要か、単に匿名性を確保するためかに関係なく、Scrapelessはこれらのニーズに合わせて調整された信頼性の高い効率的なサービスを提供します。

Scrapelessのプロキシサービスの詳細については、こちらをご覧ください。

2. ネットワーク設定を調整する

一部のオペレーティングシステムでは、ユーザーがTCP/IP構成の特定の側面を変更できます。たとえば、最大セグメントサイズ(MSS)を調整したり、初期TTL値を変更したりできます。これらの変更は、フィンガープリンティングツールによるデバイスの検出を困難にするのに役立ちます。

3. ネットワークスプーフィングツールを使用する

Nmap、Hping、Scapyなどのツールは、TCP/IPヘッダーのさまざまなフィールドを変更できます。これらのツールを使用することで、デバイスのフィンガープリントをスプーフィングして、別のオペレーティングシステムまたはバージョンとして表示させることができます。

以下は、TCP/IPフィンガープリンティングにNmapを使用する例です。

bash

nmap -O [target_ip]このコマンドは、ターゲットデバイスをスキャンし、パケットの応答に基づいてオペレーティングシステムを特定しようとします。NmapにはOSフィンガープリントの広範なデータベースがあり、OSの検出に信頼性の高いツールとなっています。

まとめと結論

TCP/IPフィンガープリンティングは、ネットワークトラフィックを分析し、パケットヘッダーに基づいてデバイスのオペレーティングシステムを特定するために使用される強力な技術です。この方法は、ネットワークセキュリティ、Webスクレイピング、プライバシー保護、トラブルシューティングなど、さまざまなコンテキストで役立ちます。

ネットワークを管理しているIT専門家であっても、検出を回避しようとしているWebスクレイパーであっても、TCP/IPフィンガープリントを変更またはスプーフィングする方法を理解することは、大きな利点をもたらす可能性があります。NmapやHpingなどのツールを使用すると、ユーザーはTCP/IPの特徴を変更または分析できるため、デジタル時代において貴重なスキルとなっています。

この技術を活用することで、企業はセキュリティを強化し、プライバシーを維持し、ネットワーク運用を最適化することができます。ただし、誤用を避け、法的基準への準拠を確保するために、フィンガープリンティングツールとスプーフィングツールの使用時には、常に倫理的な考慮事項を考慮する必要があります。

TCP/IPフィンガープリンティングの可視化

TCP/IPフィンガープリンティングの仕組みを視覚化する簡単なフローチャートを次に示します。

[開始]

|

[SYNパケットを送信]

|

[応答パケットをキャプチャ]

|

[TCP/IPヘッダー情報を抽出]

|

[キーフィールドを分析:TTL、ウィンドウサイズなど]

|

[既知のOSパターンと比較]

|

[一致が見つかりました:OSを識別] ---> [終了]このフローは、パケットをキャプチャし、ヘッダーを分析し、データベースを使用して一意の特徴に基づいてオペレーティングシステムを識別するプロセスを強調しています。

この可視化とTCP/IPフィンガープリンティングの理解は、ネットワークセキュリティ、プライバシー管理などで効果的に活用するために必要なツールを提供するはずです。

Scrapelessでは、適用される法律、規制、およびWebサイトのプライバシーポリシーを厳密に遵守しながら、公開されているデータのみにアクセスします。 このブログのコンテンツは、デモンストレーションのみを目的としており、違法または侵害の活動は含まれません。 このブログまたはサードパーティのリンクからの情報の使用に対するすべての責任を保証せず、放棄します。 スクレイピング活動に従事する前に、法律顧問に相談し、ターゲットウェブサイトの利用規約を確認するか、必要な許可を取得してください。