API定義 - アプリケーションプログラミングインターフェースの包括的ガイド

Expert Network Defense Engineer

重要なポイント

- APIは現代ソフトウェアの背骨です: APIは異なるアプリケーションやシステム間のシームレスな通信と統合を可能にします。

- API定義の理解が重要です: 明確に定義されたAPIは、開発者にとっての明瞭さ、一貫性、効率的なインタラクションを保証します。

- 基本的な接続を超えて: APIは革新、自動化、豊かで相互接続されたデジタル体験の創出を促進します。

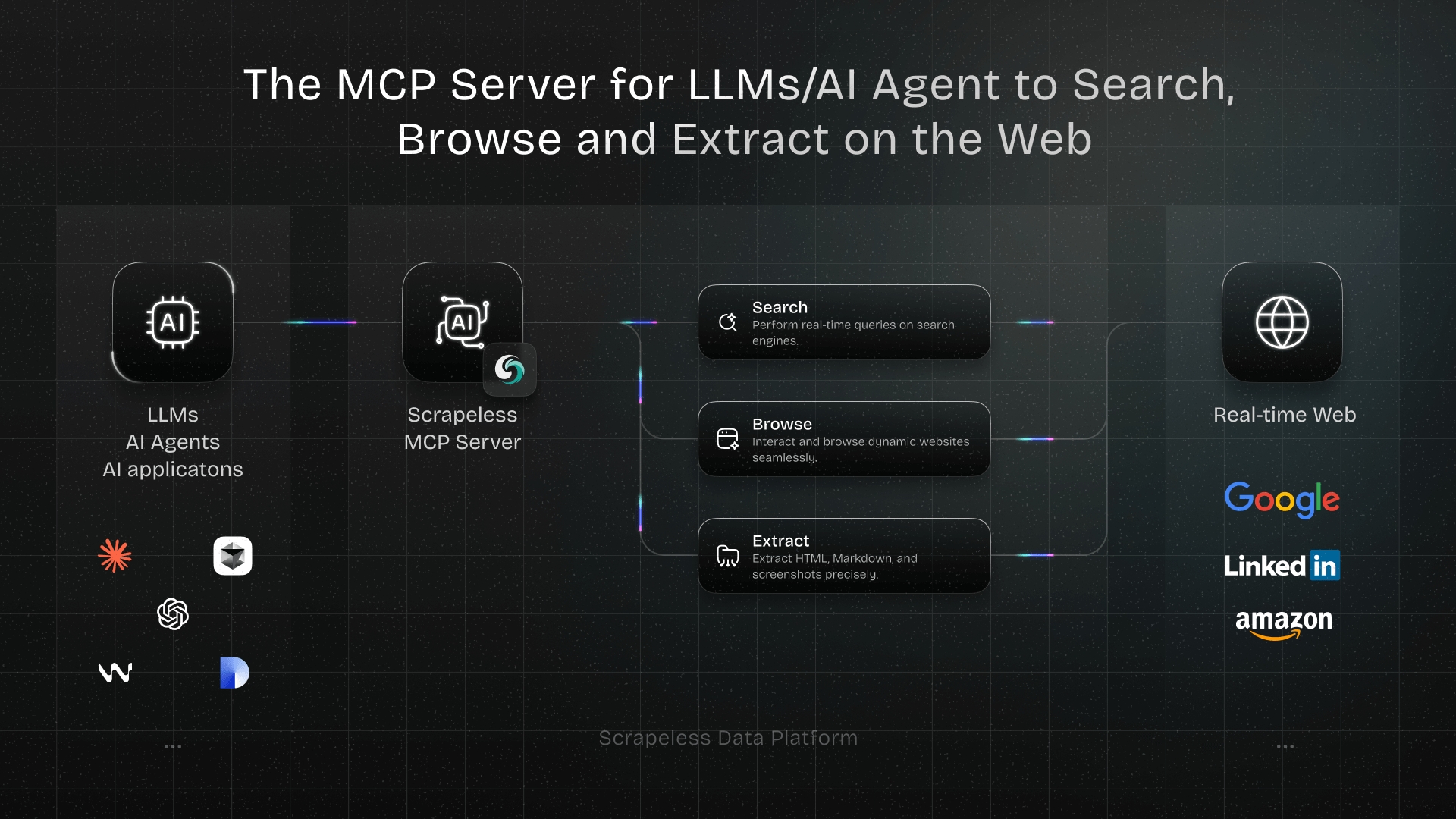

- ScrapelessがAPIの能力を強化します: Scrapelessを統合してデータ抽出と自動化ワークフローを合理化し、APIインタラクションからの価値を最大化します。

はじめに

今日の相互接続されたデジタル環境において、アプリケーションプログラミングインターフェイス(API)は、ソフトウェアシステムがどのように相互作用し情報を共有するかの基本です。APIは異なるアプリケーションが効果的に通信できるようにするルールとプロトコルを定義する重要な仲介者として機能します。このガイドではAPI定義のコアコンセプトを掘り下げ、その重要性、構成要素、実用的なアプリケーションを探ります。開発者、企業、およびAPIが革新と効率を推進する力を理解しようとするすべての人々に対する総合的な洞察と実用的な解決策を提供します。この記事の終わりまでには、API定義が何を含むか、そしてそれをどのように効果的に活用して堅牢でスケーラブルなソフトウェアソリューションを構築するかを明確に理解できるようになります。

API定義とは何ですか?

API、つまりアプリケーションプログラミングインターフェイスは、ソフトウェアコンポーネントがどのように相互作用すべきかを示すルールとプロトコルのセットとして機能します。したがって、API定義はこれらのルールを詳細に示す設計図または契約です。特定のサービスやシステムと通信するアプリケーションを構築する際に、開発者が遵守すべき方法、データフォーマット、および慣習を指定します。この定義は、異なるソフトウェアシステムがシームレスに情報を理解し交換できるようにする普遍的な翻訳者として機能します。

一般的なシナリオを考えてみましょう:モバイル天気アプリケーション。このアプリは直接的に気象観測所や衛星にアクセスするのではなく、気象サービスプロバイダーのAPIと通信します。この気象サービスのAPI定義は、アプリがどのように天気データを要求するべきか(例:位置、日付、希望する単位を指定)と、返答の形式(例:温度、湿度、風速のフィールドを持つJSON)を詳細に説明します。この正確な定義がなければ、モバイルアプリは気象サービスの提供内容を正しく解釈したり、有効なリクエストを作成したりすることができません。

本質的に、API定義は明確さと予測可能性を提供します。利用可能な関数、期待される入力、および生成される出力を明示的に示すことにより、あいまいさを排除します。この明確さは開発の効率性にとって非常に重要であり、異なるチームや異なる組織が互いのソフトウェアの内部の複雑さを理解することなく、相互接続されたシステムを構築することを可能にします。それは、現代の分散システムの重要な特徴である相互運用性を促進します。

API定義が重要な理由

堅牢なAPI定義は単なる技術文書ではなく、API主導の取り組みの成功を支える重要な資産です。その重要性は、開発の効率、コラボレーション、システムの安定性、および全体的なビジネス価値に影響を与えるいくつかの重要な領域から生じます。明確で包括的なAPI定義がなければ、プロジェクトは迅速に混乱に陥り、誤解、エラー、および大幅な遅延を引き起こす可能性があります。

まず第一に、API定義は開発者のオンボーディングと採用を大幅に強化します。開発者が新しいAPIに出会った際の最初の参考点はその定義です。よく構成され、わかりやすい定義は、彼らがAPIの機能を迅速に理解し、どのように相互作用すべきか、何を期待するかを把握することを可能にします。これにより学習曲線が減り、統合時間が短縮され、開発者コミュニティ内でのAPIの広範な採用が促進されます。逆に、定義が不十分なAPIは、基本的な機能があっても潜在的なユーザーを遠ざけることがあります。

第二に、それはシームレスなコラボレーションとガバナンスを促進します。大規模な組織やオープンソースプロジェクトでは、複数のチームや個人が異なる部分でAPIを介して相互作用するシステムに取り組んでいることがよくあります。共有のAPI定義は単一の真実の源として機能し、すべての関係者がさまざまなコンポーネントがどのように通信するかについて整合性を保つことを保証します。この一貫性は、変更を管理し、対立を解決し、全体のシステムの整合性を維持する上で重要です。APIの更新のための明確なレビューおよびリリースプロセスを可能にし、中断を最小限に抑えます。

第三に、APIの定義はテストとモニタリングの改善に重要です。自動化テストフレームワークやモニタリングツールは、正確なAPIの定義に大きく依存しています。これらは定義を使用して期待される入力と出力を理解し、リアルなシナリオをシミュレートしAPIの挙動を検証します。この積極的なアプローチは、開発サイクルの初期段階で問題を特定し修正するのに役立ち、APIが信頼性と安全性を持って機能することを保証します。正確な定義がなければ、包括的な自動テストは困難であり、場合によっては不可能になります。

最後に、明確なAPIの定義はスケーラビリティと安定性に直接寄与します。使用制限、認証メカニズム、エラーハンドリングプロトコルを明示的に定義することにより、APIの定義はパフォーマンスのボトルネックやセキュリティの脆弱性を防ぐのに役立ちます。これにより、サービスレベル契約(SLA)の確立が可能になり、採用が増加するにつれてAPIが増加する負荷に対応できることを保証します。このような定義における先見性は、APIの長期的な健康と信頼性を維持するのに役立ち、予期しない障害から保護し、一貫したユーザーエクスペリエンスを確保します。

API定義の主要コンポーネント

効果的なAPIの定義は、クライアントがAPIと成功裏に相互作用するために必要なすべての情報を詳述した構造化された文書です。特定の要素はAPIの目的やアーキテクチャスタイルによって若干異なる場合がありますが、いくつかのコアコンポーネントは普遍的に存在します。これらのコンポーネントを理解することは、設計し文書化するAPI提供者と、それを利用するAPI消費者の双方にとって重要です。

1. エンドポイント: これはAPIにアクセスできる特定のネットワーク位置(通常はURL)です。各エンドポイントは通常、APIが公開する特定のリソースまたは機能に対応しています。たとえば、天気APIには現在の天候用のエンドポイント/weather/currentや未来の予測用のエンドポイント/weather/forecastがあるかもしれません。定義は完全なパスと任意のパスパラメータを指定します。

2. 操作(メソッド): 各エンドポイントに関連付けられている操作は、そこで実行できる操作です。これらはしばしばRESTful APIの標準HTTPメソッド(動詞)に一致します:

GET: サーバーからデータを取得します。POST: 新しいデータをサーバーに送信しリソースを作成します。PUT: サーバー上の既存のリソースを更新します。DELETE: サーバーからリソースを削除します。PATCH: リソースに部分的な変更を適用します。

3. データフォーマットとスキーマ: APIの定義は、クライアントとサーバー間で交換されるデータの構造とフォーマットを指定します。これには、クライアントから送信されるリクエストボディとサーバーから返されるレスポンスボディの両方が含まれます。一般的なフォーマットにはJSON(JavaScriptオブジェクト表記)やXML(拡張可能なマークアップ言語)があります。スキーマは、通常JSONスキーマのような標準を使用して定義され、データ構造の正式な説明を提供します。これにより、データの一貫性が確保され、エラーを防ぐのに役立ちます。

4. 認証とセキュリティメカニズム: APIはしばしば、クライアントが安全なアクセスと制御を確保するために認証を受ける必要があります。定義は、APIキー、OAuth 2.0、JWT(JSON Webトークン)、または基本認証などのサポートされる認証方法を概説します。また、これらの資格情報がどのように送信されるべきか(例えば、ヘッダーに)や、特定の操作に必要な認可スコープや権限も詳述します。セキュリティは非常に重要であり、セキュリティプロトコルの明確な定義は、機密データを保護し、不正アクセスを防ぐ役割を果たします。

5. パラメータ: これらはクライアントがAPI操作に提供してその動作をカスタマイズしたり結果をフィルタリングしたりするための入力です。パラメータには以下があります:

- パスパラメータ: URLパスの一部(例:

/users/{id})。 - クエリパラメータ:

?の後にURLに追加されます(例:/products?category=electronics)。 - ヘッダーパラメータ: HTTPリクエストヘッダーに送信されます(例:

Authorizationトークン)。 - ボディパラメータ: リクエストボディに送信され、通常

POSTまたはPUTリクエストに使用されます。

6. レスポンスコードとエラーハンドリング: APIの定義は、API操作が返す可能なHTTPステータスコードを指定します(例:200 OK、201 Created、400 Bad Request、404 Not Found、500 Internal Server Error)。重要なのは、エラー応答の構造も定義しており、明確なエラーメッセージやコードを提供して、クライアントが問題を診断し、うまく処理できるようにします。効果的なエラーハンドリングは、堅牢なアプリケーションを構築するために重要です。

7. レートリミティング: 不正利用を防ぎ、公平な使用を確保するために、多くのAPIはレートリミティングを実装し、クライアントが一定の時間内に行うことができるリクエストの数を制限します。APIの定義は、これらの制限(例:1分あたり100リクエスト)や、クライアントが残りのリクエストのクオータをどのように監視できるか(例:レスポンスヘッダーを介して)を指定します。

8. バージョニング: APIが進化するにつれて、新機能が追加され、既存の機能が変更されることがあります。これらの変更を管理するために、既存のクライアントアプリケーションに影響を与えずに行うバージョニング戦略(例:/v1/usersのようなURLバージョニングやヘッダーバージョニング)が定義されています。この定義は、APIのバージョンや非推奨ポリシーを明確に示しています。

これらの要素は総合的なガイドを形成し、開発者がAPIと効率的かつ効果的に統合できるようにし、堅牢で予測可能なインタラクションを促進します [4]。

一般的なAPI定義フォーマットと仕様

API開発の分野は大きく進化し、APIを定義するためのさまざまなフォーマットと仕様が登場しました。これらの標準は、APIを記述するための構造化された機械可読な方法を提供し、自動化、ドキュメンテーション、クライアント生成を促進します。適切なフォーマットの選定は、APIのアーキテクチャスタイル、開発エコシステム、特定のプロジェクト要件に依存します。ここでは、最も一般的なAPI定義フォーマットのいくつかを探り、比較のまとめを提供します。

1. OpenAPI仕様 (OAS)

以前はSwagger仕様として知られていたOpenAPIは、RESTful APIを定義するために最も広く採用されているオープンスタンダードです。YAMLまたはJSONを使用して、APIのエンドポイント、操作、パラメータ、認証方法、データモデルを記述します。OASは、人間が読みやすく機械が解析可能な特性により非常に人気があり、ツールが自動的にドキュメンテーション、クライアントSDK、サーバースタブを生成できるようになります。これにより、開発が大幅に加速され、APIライフサイクル全体での一貫性が確保されます。

2. GraphQLスキーマ定義言語 (SDL)

GraphQLはRESTの代替手段であり、クライアントが必要なデータを正確に要求できるようにし、過剰取得や不足取得を避けます。APIはスキーマ定義言語(SDL)を使用して定義され、利用可能なデータの種類、クエリ(読み取り操作)、ミューテーション(書き込み操作)、およびサブスクリプション(リアルタイムデータストリーム)を指定します。SDLはクライアントとサーバー間の強力な契約として機能し、データの一貫性を確保し、強力なクライアントサイドのツールを可能にします。

3. Webサービス記述言語 (WSDL)

WSDLは、SOAP(Simple Object Access Protocol)ウェブサービスを記述するために使用されるXMLベースの言語です。SOAPは、ウェブサービスの実装における構造化情報の交換のためのプロトコルです。WSDLは、ウェブサービスの操作、メッセージ、バインディング、ネットワークエンドポイントを定義します。特にレガシーシステムのためにエンタープライズ環境で依然として使用されている一方で、WSDLとSOAPは一般的にRESTやGraphQLに比べてより複雑で冗長であると考えられています。

4. gRPCプロトコルバッファ (Protobuf)

gRPC(Google Remote Procedure Call)は、すべての環境で実行可能な高性能のオープンソースRPCフレームワークです。インターフェース定義言語(IDL)としてプロトコルバッファ(Protobuf)を使用し、サービスインターフェースやペイロードメッセージの構造を定義します。Protobufは、構造化データをシリアライズするための言語に中立的でプラットフォームに中立的、拡張可能なメカニズムです。gRPCは効率性と複数のプログラミング言語のサポートにより、マイクロサービスアーキテクチャやサービス間通信に特に適しています。

5. AsyncAPI

OpenAPIがリクエスト-レスポンスAPIに焦点を当てるのに対し、AsyncAPIはイベント駆動型アーキテクチャ(EDA)や非同期APIのために特別に設計されています。Kafka、RabbitMQ、またはMQTTを使用するイベントベースのシステム向けのメッセージフォーマット、チャネル、および操作を定義できます。AsyncAPIは、非同期通信の世界にAPI定義(ドキュメンテーション、コード生成、バリデーション)の利点をもたらしており、現代の分散システムにおいてますます重要になっています。

6. Postmanコレクション

Postmanコレクションは、OASやGraphQL SDLのような公式なAPI定義「標準」ではありませんが、APIリクエストの整理と文書化に広く使用されています。Postmanコレクションは、ヘッダ、ボディ、認証の詳細、およびテストスクリプトを含む一連のAPIリクエストを含むJSONファイルです。主にAPIのテストと開発のためのツールでありながら、特に小規模プロジェクトや内部APIにとっては実用的なAPIドキュメンテーションの形式として機能します。

比較のまとめ

以下の表は、これらの一般的なAPI定義フォーマットの簡潔な比較を提供します:

| 特徴 / フォーマット | OpenAPI (OAS) | GraphQL SDL | WSDL (SOAP) | gRPC (Protobuf) | AsyncAPI | Postmanコレクション |

|---|---|---|---|---|---|---|

| 主なユースケース | RESTful API | GraphQL API(柔軟なデータ取得) | SOAPベースのウェブサービス(レガシー企業) | 高性能RPC、マイクロサービス | イベント駆動/非同期API | APIテスト、非公式なドキュメント |

| 基礎プロトコル | HTTP | HTTP(単一エンドポイント) | SOAP(HTTP/その他のXML) | HTTP/2 | 様々な(MQTT、AMQP、Kafka、WebSockets) | HTTP |

| データ形式 | JSON、YAML | JSON | XML | プロトコルバッファ(バイナリ) | JSON、Avroなど | JSON、フォームデータ、生データ |

| 強み | 広く採用されている、豊富なツール、可読性の高い | 効率的なデータ取得、強い型付け | 成熟しており、複雑なトランザクションに強い | 高パフォーマンス、効率的なシリアル化 | EDA向けに設計されている、包括的 | 使いやすく、開発に実用的 |

| 弱み | オーバーフェッチまたはアンダーフェッチにつながることがある | 学習曲線、成熟していないエコシステム | 冗長、複雑、柔軟性が低い | バイナリ形式は人間にとって可読性が低い | 新しい標準、ツールが少ない | 公式な仕様ではない、自動化が少ない |

| ツールサポート | 優れた(Swagger UI、Postman、IDEなど) | 良好(Apollo、GraphiQL) | 中程度(SOAP UI、WSDLツール) | 良好(protoc、言語固有のプラグイン) | 増加中(AsyncAPI Generator) | 優れた(Postman) |

| 例のユースケース | 公共のREST API(例:Twitter API) | Eコマースプラットフォーム、モバイルバックエンド | 銀行、政府システム | マイクロサービス間のインターサービス通信 | IoTプラットフォーム、リアルタイム通知 | API開発、チームコラボレーション |

これらのフォーマットはそれぞれ異なる目的を持ち、異なるシナリオで優れた性能を発揮します。選択はしばしば、構築中のアプリケーションのアーキテクチャの哲学や特定のコミュニケーションニーズを反映しています [5]。

API定義のための10の詳細なソリューション/ユースケース

API定義の理論的側面を理解することは重要ですが、その真の価値は実用的な応用を通じて明らかになります。このセクションでは、API定義がどのように作成され、消費され、実世界のシナリオでどのように活用されるかを示す10の詳細なソリューションとユースケースを提供します。これらの例は、人気のある仕様を使用してAPIを定義することから、プログラム的にそれらと対話し、一般的な課題を処理することまで、さまざまな側面をカバーしています。

ソリューション1:OpenAPI(YAML)を使用したシンプルなREST APIの定義

ユースケース: 製品のリストを管理するための基本的なREST APIを定義する必要があります。この定義は、フロントエンドおよびバックエンドの開発者のための契約として機能します。

説明: OpenAPI仕様(OAS)は、RESTful APIを定義するための業界標準です。YAML(またはJSON)を使用して、APIのエンドポイント、HTTPメソッド、パラメータ、リクエストボディ、およびレスポンスを記述できます。この機械可読形式は、自動ドキュメンテーション生成、クライアントSDKの作成、サーバースタブの生成を可能にします。

コード例(products-api.yaml):

yaml

openapi: 3.0.0

info:

title: 製品API

version: 1.0.0

description: 製品を管理するためのシンプルなAPIです。

servers:

- url: https://api.example.com/v1

description: 本番サーバー

- url: http://localhost:8080/v1

description: 開発サーバー

tags:

- name: 製品

description: 製品に関連する操作

paths:

/products:

get:

summary: すべての製品を取得

tags:

- 製品

responses:

'200':

description: 製品のリスト。

content:

application/json:

schema:

type: array

items:

$ref: '#/components/schemas/Product'

post:

summary: 新しい製品を作成

tags:

- 製品

requestBody:

required: true

content:

application/json:

schema:

$ref: '#/components/schemas/ProductInput'

responses:

'201':

description: 製品が正常に作成されました。

content:

application/json:

schema:

$ref: '#/components/schemas/Product'

'400':

yaml

説明: 無効な入力。

コンポーネント:

スキーマ:

製品:

タイプ: オブジェクト

必須:

- id

- 名前

- 価格

プロパティ:

id:

タイプ: 文字列

形式: uuid

説明: 製品の一意の識別子。

名前:

タイプ: 文字列

説明: 製品の名前。

説明:

タイプ: 文字列

nullable: true

説明: 製品のオプションの説明。

価格:

タイプ: 数字

形式: 浮動小数点

説明: 製品の価格。

製品入力:

タイプ: オブジェクト

必須:

- 名前

- 価格

プロパティ:

名前:

タイプ: 文字列

説明: 製品の名前。

説明:

タイプ: 文字列

nullable: true

説明: 製品のオプションの説明。

価格:

タイプ: 数字

形式: 浮動小数点

説明: 製品の価格。動作原理: このYAMLは、すべての製品を取得するためのGETエンドポイントと、新しい製品を作成するためのPOSTエンドポイントを定義しています。また、スキーマを使用してProductおよびProductInputオブジェクトの構造も定義しています。Swagger UIのようなツールは、このYAMLをインタラクティブなドキュメントにレンダリングできます。

動作原理: このSDLは、UserとPostの2つの主要なタイプとそれぞれのフィールドを定義しています。また、データを取得するためのQueryタイプ(例:usersですべてのユーザーを取得、user(id: ID!)でIDによって単一ユーザーを取得)や、データを変更するためのMutationタイプ(例:createUser、updateUser、deleteUser)も定義されています。GraphQLサーバーは、このスキーマに基づいてこれらのクエリとミューテーションのリゾルバーを実装します。

解決策4:GraphQL APIの利用(JavaScript/Apollo Client)

ユースケース: WebフロントエンドアプリケーションがGraphQL APIからユーザーデータを取得する必要があります。

説明: WebアプリケーションでGraphQL APIを利用するために、Apollo Clientのようなライブラリが広く使用されています。Apollo Clientは、インテリジェントなキャッシングレイヤーを提供し、フロントエンドからGraphQLクエリやミューテーションを送信する簡素化を図ります。

コード例(fetch_users.js - React/Apollo):

javascript

import React from 'react';

import { ApolloClient, InMemoryCache, ApolloProvider, gql, useQuery } from '@apollo/client';

// Apollo Clientを初期化

const client = new ApolloClient({

uri: 'http://localhost:4000/graphql', // あなたのGraphQL APIエンドポイントに置き換えてください

cache: new InMemoryCache(),

});

// GraphQLクエリを定義

const GET_USERS = gql`

query GetUsers {

users {

id

name

email

age

}

}

`;

function UsersList() {

const { loading, error, data } = useQuery(GET_USERS);

if (loading) return <p>ユーザーを読み込んでいます...</p>;

if (error) return <p>エラー: {error.message}</p>;

return (

<div>

<h2>ユーザー一覧</h2>

<ul>

{data.users.map((user) => (

<li key={user.id}>

{user.name} ({user.email}) - {user.age}歳

</li>

))}

</ul>

</div>

);

}

function App() {

return (

<ApolloProvider client={client}>

<UsersList />

</ApolloProvider>

);

}

export default App;動作原理: このReactコンポーネントは、ApolloProviderを使用してGraphQLクライアントに接続します。GET_USERSクエリは、gqlタグを使用して定義されます。useQueryフックはクエリを実行し、読み込みとエラーの状態を管理し、データが利用可能なときに提供します。これにより、(ソリューション3からの)GraphQL SDLが、クエリの構造と受信するデータを直接指示する様子が示されます。

解決策5:プロトコルバッファを使用したgRPCサービスの定義

ユースケース: マイクロサービス間のリアルタイム通信のために高性能で言語非依存のサービスを作成する必要があります。例えば、ユーザー認証サービスです。

説明: gRPCは、プロトコルバッファ(Protobuf)をインターフェース定義言語(IDL)として使用します。.protoファイルにサービスメソッドとメッセージタイプを定義します。このファイルは、さまざまなプログラミング言語のコードにコンパイルされ、強く型付けされたクライアントとサーバースタブが提供されます。

コード例(auth.proto):

protobuf

syntax = "proto3";

package auth;

service AuthService {

rpc Authenticate (AuthRequest) returns (AuthResponse);

rpc Authorize (AuthorizeRequest) returns (AuthorizeResponse);

}

message AuthRequest {

string username = 1;

string password = 2;

}

message AuthResponse {

bool success = 1;

string token = 2;

string message = 3;

}

message AuthorizeRequest {

string token = 1;

string resource = 2;

string action = 3;

}

message AuthorizeResponse {

bool authorized = 1;

string message = 2;

}動作原理: この.protoファイルは、AuthenticateとAuthorizeという2つのRPCメソッドを持つAuthServiceを定義しています。また、各メソッドのリクエストとレスポンスメッセージの構造も定義しています。この.protoファイルをコンパイルすると、Python、Go、Java、Node.jsなどの言語でgRPCサーバーとクライアントを実装するために使用できる生成されたコードが得られます。

解決策6:シンプルなgRPCサーバーの実装(Python)

ユースケース: Pythonを使用して(ソリューション5で定義された)AuthServiceを実装したい。

説明: .protoファイルからPythonコードを生成した後(例:grpc_tools.protocを使用)、サービスメソッドを実装できます。これは、生成されたサービスサービサーから継承したクラスを作成し、各RPC呼び出しのロジックを定義することを含みます。

コード例(auth_server.py):

python

import grpc

from concurrent import futures

import time

# 生成されたgRPCクラスをインポート

import auth_pb2

import auth_pb2_grpc

class AuthServiceServicer(auth_pb2_grpc.AuthServiceServicer):

def Authenticate(self, request, context):

print(f"ユーザー: {request.username}からの認証リクエストを受信しました")

if request.username == "user" and request.password == "password":

return auth_pb2.AuthResponse(success=True, token="dummy_token_123", message="認証に成功しました")

else:

context.set_details("無効な資格情報")

context.set_code(grpc.StatusCode.UNAUTHENTICATED)

return auth_pb2.AuthResponse(success=False, message="認証に失敗しました")

def Authorize(self, request, context):print(f"トークンの承認リクエストを受信しました: {request.token}, リソース: {request.resource}, アクション: {request.action}")

if request.token == "dummy_token_123" and request.resource == "data" and request.action == "read":

return auth_pb2.AuthorizeResponse(authorized=True, message="承認が granted")

else:

context.set_details("未承認のアクセス")

context.set_code(grpc.StatusCode.PERMISSION_DENIED)

return auth_pb2.AuthorizeResponse(authorized=False, message="承認が denied")

def serve():

server = grpc.server(futures.ThreadPoolExecutor(max_workers=10))

auth_pb2_grpc.add_AuthServiceServicer_to_server(AuthServiceServicer(), server)

server.add_insecure_port("[::]:50051")

server.start()

print("gRPCサーバーはポート50051で開始されました")

try:

while True:

time.sleep(86400) # 一日を秒で

except KeyboardInterrupt:

server.stop(0)

if __name__ == "__main__":

serve()動作概要: このPythonスクリプトは、AuthServiceを実装したgRPCサーバーを設定します。AuthenticateおよびAuthorizeメソッドにはデモ用のシンプルなロジックが含まれています。サーバーはポート50051でリッスンします。これを実行するには、まずauth.protoをコンパイルしてauth_pb2.pyおよびauth_pb2_grpc.pyファイルを生成する必要があります(例: python -m grpc_tools.protoc -I. --python_out=. --grpc_python_out=. auth.proto)。

解決策7: gRPCサービスを消費する(Pythonクライアント)

ユースケース: gRPC AuthService(解決策6から)とやり取りするクライアントアプリケーションを構築する必要があります。

説明: サーバーと同様に、クライアントも.protoファイルから生成されたPythonコードを使用します。サーバーに接続するためのgRPCチャネルを作成し、生成されたクライアントスタブを使用してRPCメソッドを呼び出します。

コード例 (auth_client.py):

python

import grpc

# 生成されたgRPCクラスをインポート

import auth_pb2

import auth_pb2_grpc

def run():

with grpc.insecure_channel("localhost:50051") as channel:

stub = auth_pb2_grpc.AuthServiceStub(channel)

# 認証テスト

print("\n--- 認証テスト ---")

auth_request = auth_pb2.AuthRequest(username="user", password="password")

auth_response = stub.Authenticate(auth_request)

print(f"認証成功: {auth_response.success}")

print(f"認証トークン: {auth_response.token}")

print(f"認証メッセージ: {auth_response.message}")

# 認可テスト

print("\n--- 認可テスト ---")

authz_request = auth_pb2.AuthorizeRequest(token="dummy_token_123", resource="data", action="read")

authz_response = stub.Authorize(authz_request)

print(f"認可結果: {authz_response.authorized}")

print(f"認可メッセージ: {authz_response.message}")

# 認証失敗のテスト

print("\n--- 認証失敗のテスト ---")

failed_auth_request = auth_pb2.AuthRequest(username="wrong_user", password="wrong_pass")

try:

failed_auth_response = stub.Authenticate(failed_auth_request)

print(f"失敗した認証成功: {failed_auth_response.success}")

except grpc.RpcError as e:

print(f"失敗した認証のエラーコード: {e.code().name}")

print(f"失敗した認証のエラー詳細: {e.details()}")

if __name__ == "__main__":

run()動作概要: このクライアントスクリプトは、localhost:50051で実行されているgRPCサーバーに接続します。それから、AuthServiceスタブのAuthenticateおよびAuthorizeメソッドを呼び出し、必要なメッセージを渡します。また、失敗した呼び出しのためのRpcErrorの処理方法も示します。これは、サービス間でシームレスで型安全な通信を実現するためのProtobuf定義の力を示しています。

解決策8: Postmanコレクションを使用したAPIの文書化

ユースケース: 他の開発者が迅速に理解し、エンドポイントをテストできるように、APIの実行可能な文書を提供したいです。

説明: Postmanコレクションは、APIリクエストをグループ化し文書化するための一般的な方法です。リクエストを作成し、例や説明を追加し、Postman内でテストスクリプトを書くことができます。全体のコレクションはJSONファイルとしてエクスポートされ、共有できるため、実行可能なAPI文書を提供します。

コード例(部分的なPostmanコレクションJSON構造):

json

{

"info": {

"_postman_id": "your-collection-id",

"name": "Products APIコレクション",

"description": "製品管理用のコレクション",

"schema": "https://schema.getpostman.com/json/collection/v2.1.0/collection.json"

},

"item": [

{

"name": "すべての製品を取得",

"request": {

"method": "GET",

"header": [],

"url": {

"raw": "{{base_url}}/products",

"host": [

"{{base_url}}"

],

"path": [

"products"

]

}

},

json

{

"response": [

{

"name": "成功した応答",

"originalRequest": {

"method": "GET",

"header": [],

"url": {

"raw": "{{base_url}}/products",

"host": [

"{{base_url}}"

],

"path": [

"products"

]

}

},

"status": "OK",

"code": 200,

"_postman_previewlanguage": "json",

"header": [

{

"key": "Content-Type",

"value": "application/json"

}

],

"cookie": [],

"body": "[\n {\n \"id\": \"123e4567-e89b-12d3-a456-426614174000\",\n \"name\": \"ラップトッププロ\",\n \"price\": 1500.00\n },\n {\n \"id\": \"123e4567-e89b-12d3-a456-426614174001\",\n \"name\": \"ワイヤレスマウス\",\n \"price\": 25.99\n }\n]"

}

],

"event": [

{

"listen": "prerequest",

"script": {

"type": "text/javascript",

"exec": [

"// プリリクエストスクリプトの例"

]

}

},

{

"listen": "test",

"script": {

"type": "text/javascript",

"exec": [

"// テストスクリプトの例"

]

}

}

],

"variable": [

{

"key": "base_url",

"value": "http://localhost:8080/v1"

}

]

}

yaml

format: float

description: 製品の価格。

currency:

type: string

description: 製品価格の通貨(例:USD、EUR)。 # 新しいフィールド

ProductInputV2: # V2入力の新しいスキーマ

type: object

required:

- name

- price

- currency

properties:

name:

type: string

description: 製品の名前。

description:

type: string

nullable: true

description: 製品のオプションの説明。

price:

type: number

format: float

description: 製品の価格。

currency:

type: string

description: 製品価格の通貨(例:USD、EUR)。動作の仕組み: このOpenAPI定義は、Products APIのバージョン2を表しています。主要な変更点には、info.versionとservers.urlフィールドの更新が含まれており、/v2を反映しています。特に、ProductおよびProductInputスキーマがそれぞれProductV2およびProductInputV2に更新され、新しいcurrencyフィールドが導入されています。既存のクライアントは/v1エンドポイントを引き続き使用でき、古いスキーマで動作しますが、新しいクライアントは更新されたデータ構造で/v2エンドポイントを利用できます。これにより、後方互換性が確保されつつ、APIの進化が可能になります。

ソリューション10: APIセキュリティの実装(OpenAPIにおけるOAuth 2.0)

ユースケース: APIエンドポイントを保護し、認可されたアプリケーションのみが機密データにアクセスしたり、特定の操作を行ったりできるようにする必要があります。

説明: OAuth 2.0は広く使用されている認可フレームワークで、サードパーティのアプリケーションがユーザーの資格情報を公開することなく、ユーザーのリソースに制限されたアクセスを取得できるようにします。OpenAPIは、OAuth 2.0を含むセキュリティスキームを定義し、特定の操作やグローバルに適用するためのメカニズムを提供します。

コード例 (products-api-secured.yaml - 一部):

yaml

openapi: 3.0.0

info:

title: セキュリティ付き製品API

version: 1.0.0

description: 製品管理のためのセキュリティ付きAPI。

servers:

- url: https://api.example.com/v1

components:

securitySchemes:

OAuth2AuthCode:

type: oauth2

flows:

authorizationCode:

authorizationUrl: https://example.com/oauth/authorize

tokenUrl: https://example.com/oauth/token

scopes:

read: 製品データへの読み取りアクセスを付与

write: 製品データへの書き込みアクセスを付与

paths:

/products:

get:

summary: すべての製品を取得

security:

- OAuth2AuthCode: [read] # 'read'スコープが必要

responses:

# ...(残りのレスポンス)

post:

summary: 新しい製品を作成

security:

- OAuth2AuthCode: [write] # 'write'スコープが必要

requestBody:

# ...(残りのリクエストボディ)

responses:

# ...(残りのレスポンス)動作の仕組み: このOpenAPIのスニペットは、securitySchemesの下にOAuth 2.0のauthorizationCodeフローを定義しています。OAuthプロバイダのauthorizationUrlおよびtokenUrlを指定し、2つのスコープ(readおよびwrite)を定義しています。これらのセキュリティスキームは、/productsエンドポイントに適用されます。get操作はreadスコープを要求し、クライアントアプリケーションはこのエンドポイントにアクセスするためにユーザーからreadの権限を付与される必要があります。post操作はwriteスコープを要求します。これにより、APIの消費者にセキュリティ要件が明確に伝わり、必要なアクセストークンを取得する方法を案内します。

ScrapelessをAPIワークフローに統合する

API定義は、アプリケーションが通信するための構造化された手段を提供しますが、実世界のデータは多様で、場合によっては非構造化されたソースに存在することがよくあります。ここで、Scrapelessのような強力なツールが、データ抽出、オートメーション、構造化されたAPIと非構造化されたウェブコンテンツとのギャップを埋める上で大いに役立ちます。Scrapelessは、実質的にどのウェブサイトからもデータを収集し、それをクリーンで構造化された形式に変換し、既存のAPIとシームレスに統合したり、新しいアプリケーションのパワーを提供したりすることができます。

ScrapelessがAPI定義を補完する方法:

- APIのデータ取り込み: 多くのAPIは外部データソースに依存しています。そのデータが他のAPIを通じて簡単に入手できない場合、Scrapelessはデータ取り込み層として機能します。公に公開されたウェブページ、eコマースサイト、ディレクトリをスクレイピングし、必要な情報を抽出してから、自分のAPIを使用して、この新しく取得したデータを処理、保存、または分析することができます。これは、既存のデータセットを強化したり、自分のAPIにフィードバックするデータベースを埋めたりするのに特に便利です。

2. **APIのギャップを埋める:** 必要なAPIが存在しない、または必要なデータポイントをすべて提供していない場合があります。Scrapelessは、公共APIを持たないウェブページから直接情報を抽出することで、これらのギャップを埋めることができます。これにより、API駆動のデータとウェブスクレイピングによるデータの両方を、アプリケーションのための統一されたビューに統合できます。

3. **競合情報:** 競合のウェブサイトや業界ポータルを定期的にスクレイピングすることで、貴重な市場データ、価格情報、または製品詳細を収集できます。この情報は、Scrapelessによって構造化され、内部分析APIに供給することで戦略的インサイトを提供し、情報に基づいたビジネス決定を支援します。

4. **自動コンテンツ生成:** コンテンツ駆動のアプリケーション向けに、Scrapelessはウェブから記事、レビュー、または製品説明を収集するプロセスを自動化できます。このコンテンツは処理され、あなたのコンテンツAPIを通じて配信されるため、手動での労力を大幅に削減し、アプリケーションが常に新鮮で関連性のある情報を保持できるようになります。

5. **テストと検証:** Scrapelessを使用して、APIが処理することが期待されるデータをスクレイピングし、API定義や実装を検証するための実世界のテストデータを提供できます。これにより、APIが堅牢で多様なデータ入力を正しく処理できることを確認できます。

**例シナリオ: ScrapelessとAPI統合による製品データの強化**

製品カタログAPIがあるが、公共レビューAPIを提供していないさまざまなeコマースプラットフォームから顧客レビューで製品リストを強化したいとします。Scrapelessを使用して以下のことを行うことができます:

1. **レビューをスクレイピング:** Scrapelessを設定して、ターゲットのeコマースサイトの商品ページを訪れ、顧客レビュー、評価、およびレビュアー情報を抽出します。

2. **データを構造化:** Scrapelessは、この非構造化Webデータを自動的にクリーンなフォーマット(例:JSON)に構造化します。

3. **APIと統合:** 既存の製品カタログAPIを使用して、各製品エントリーを新たにスクレイピングされたレビューデータで更新します。これには、`/products/{productId}/reviews`のようなエンドポイントへの`PUT`または`POST`リクエストが含まれる可能性があります。

このシームレスな統合により、内部の製品データと外部のリアルタイム顧客フィードバックを組み合わせることで、製品カタログがより豊かなユーザーエクスペリエンスを提供できるようになります。すべてはScrapelessと明確に定義されたAPIの力によって実現されます。

## 結論

APIの定義は現代のソフトウェア開発の基盤であり、システム間のシームレスなコミュニケーションを可能にし、革新を促進し、効率を向上させます。OpenAPIを使ってデータ交換の構造を定義することから、gRPCを使用して高性能なマイクロサービスをオーケストレーションすることまで、良く作られたAPI定義は不可欠です。それは、アプリケーションが予測可能かつ信頼性のある方法で相互作用できるようにする明確な契約として機能します。

API定義の主要なコンポーネントを理解し、OpenAPI、GraphQL SDL、Protocol Buffersなどのさまざまな仕様を活用することで、開発者は堅牢でスケーラブルかつ安全なAPIを設計できます。さらに、Scrapelessのような強力なツールをワークフローに統合することで、APIの範囲を拡大し、最も非構造化されたWebソースからのデータの抽出と統合が可能になります。この明確に定義されたAPIとインテリジェントなデータ取得の組み合わせにより、より包括的でデータ量が豊富、かつ自動化されたアプリケーションを構築することができます。

正確なAPI定義の力を活用して、開発プロセスを合理化し、コラボレーションを強化し、アプリケーションの新しい可能性を引き出しましょう。ソフトウェアの未来は相互接続されており、API定義をしっかり理解することが、その未来を構築するための鍵です。

Here is the translated text in Japanese:

```html

<div class="text-sm text-gray-500" style="margin-left: 6px">

• 今すぐサインアップ!

</div>

</div>

</div>

<img src="https://app.scrapeless.com/assets/logo.svg" class="w-10 h-10" style="border: none; margin: 0"

alt="Scrapeless" />

</div>

</a>

## FAQ

**Q1: API定義の主な目的は何ですか?**

A1: API定義の主な目的は、ソフトウェアコンポーネントがAPIとどのように相互作用できるかを指定する明確で構造化された機械可読の契約を提供することです。これにはエンドポイント、操作、データ形式、セキュリティメカニズムの概要が含まれ、アプリケーション間の一貫した予測可能な通信を確保します。

**Q2: OpenAPIとGraphQL SDLはどのように異なりますか?**

A2: OpenAPIは主にRESTful APIを定義するために使用され、通常は複数のエンドポイントと、サーバーがデータ構造を決定するリクエスト-レスポンスモデルを含みます。一方、GraphQL SDLはGraphQL APIに使用され、単一のエンドポイントを公開し、クライアントが必要なデータフィールドを正確に指定できるため、過剰取得や不足取得を減少させます。

**Q3: APIバージョン管理はなぜ重要ですか?**

A3: APIバージョン管理は、既存のクライアントアプリケーションを壊すことなく、APIの変更を時間とともに管理するために重要です。APIが新しい機能や変更とともに進化するにつれて、バージョン管理は開発者が制御された方法でこれらの変更を導入し、後方互換性を提供し、消費者にスムーズな移行経路を提供することを可能にします。

**Q4: API定義にセキュリティの詳細を含めることはできますか?**

A4: はい、包括的なAPI定義には明示的にセキュリティの詳細が含まれます。これには、認証方法(例:APIキー、OAuth 2.0)、認可スコープ、資格情報がどのように送信されるべきかを指定することが含まれます。これにより、認可されたアプリケーションだけがAPIおよびそのリソースにアクセスできることが保証されます。

**Q5: ScrapelessのようなツールはAPIワークフローをどのように強化しますか?**

A5: Scrapelessは、構造化データを非構造化のウェブソースから抽出可能にすることでAPIワークフローを強化します。これにより、既存のAPIを通じて利用できない可能性のあるデータを収集し、現在のデータセットを豊かにし、この情報をさらに処理、分析、アプリケーションに表示するための明確に定義されたAPIに入力することができます。

## References

[1] ウィキペディア. (n.d.). *API*. https://ja.wikipedia.org/wiki/API

[2] IBM. (n.d.). *API(アプリケーションプログラミングインタフェース)とは?*. https://www.ibm.com/jp-ja/think/topics/api

[3] Tyk.io. (2024年1月31日). *API定義とは?*. https://tyk.io/blog/what-is-an-api-definition/

[4] オラクル. (2025年2月24日). *API(アプリケーションプログラミングインターフェース)とは?*. https://www.oracle.com/cloud/cloud-native/api-management/what-is-api/

[5] AltexSoft. (2024年5月31日). *APIとは:意味、種類、例*. https://www.altexsoft.com/blog/what-is-api-definition-types-specifications-documentation/Scrapelessでは、適用される法律、規制、およびWebサイトのプライバシーポリシーを厳密に遵守しながら、公開されているデータのみにアクセスします。 このブログのコンテンツは、デモンストレーションのみを目的としており、違法または侵害の活動は含まれません。 このブログまたはサードパーティのリンクからの情報の使用に対するすべての責任を保証せず、放棄します。 スクレイピング活動に従事する前に、法律顧問に相談し、ターゲットウェブサイトの利用規約を確認するか、必要な許可を取得してください。