TCP/IP 指纹识别是什么?

Senior Web Scraping Engineer

TCP/IP 指纹识别是一种通过分析设备 TCP/IP 数据包的独特特征来确定其操作系统 (OS) 的技术。当设备连接到网络时,它会在连接过程中交换网络数据包。这些数据包在其 TCP 和 IP 标头中包含各种值,这些值由每个操作系统以不同的方式设置。这些独特的设置可以被捕获并用于创建“指纹”,帮助识别操作系统,甚至识别该操作系统的特定版本。

TCP/IP 指纹识别广泛应用于网络安全,用于识别未经授权的设备、检测配置错误的系统以及验证网络流量模式。它还有助于在企业环境中解决网络问题并优化设备管理。

TCP/IP 指纹识别的工作原理

为了详细了解 TCP/IP 指纹识别,让我们将其分解为其工作原理的几个关键组成部分:

1. 数据包标头分析

从本质上讲,TCP/IP 指纹识别侧重于分析网络数据包 TCP 和 IP 标头中的某些字段。这些标头包含有关数据如何在设备之间传输的重要信息,并且这些字段中的值特定于操作系统及其配置。

重点关注的领域:

-

**IP 标头:**互联网协议 (IP) 标头包含几个可以揭示有关设备操作系统的字段。这些包括:

- **互联网标头长度 (IHL):**此字段指定标头的长度,并且可能因操作系统而异。

- **生存时间 (TTL):**此值由操作系统设置,并决定数据包的生存期。不同的操作系统通常设置不同的 TTL 值。

- **协议:**标识用于数据包的协议(例如,TCP、UDP),也可以提供对设备操作系统的见解。

-

**TCP 标头:**传输控制协议 (TCP) 标头包含更详细的信息,可以帮助确定操作系统:

- **序列号:**序列号是连接状态的一部分,并因操作系统的实现而异。

- **确认号:**用于控制发送方和接收方之间的数据流。

- **窗口大小:**这指定了发送方缓冲区的大小,并且在不同的操作系统中以不同的方式调整。

- **标志和选项:**诸如“SYN”或“FIN”标志之类的标志指示 TCP 握手的不同阶段,它们的存在或配置可以揭示设备的操作系统。

2. TCP/IP 字段中的熵

数据包标头中的某些字段(例如窗口大小或 TTL)由操作系统控制,并且可能因特定操作系统版本或配置而异。这些差异会产生“熵”——随机性——用于识别操作系统。这些值产生的熵的特定组合构成了操作系统的唯一指纹。

3. 对探测的响应

当外部工具或扫描程序向设备发送探测数据包时,它可以观察来自设备的响应,并将它们与不同操作系统的已知模式数据库进行比较。运行相同操作系统的设备通常会以类似的方式响应这些探测,从而揭示有价值的信息。

4. 与已知模式的比较

通过分析数据包标头捕获指纹后,会将其与各种操作系统的指纹大型数据库进行比较。通过将观察到的值与这些存储的模式进行匹配,该工具可以准确地猜测生成流量的操作系统。该数据库可以包括各种操作系统,从 Windows 和 Linux 发行版到更专业的系统。

TCP/IP 指纹识别的主要用例

1. 网络安全和入侵检测

TCP/IP 指纹识别的最常见用例之一是网络安全。通过分析传入的数据包,安全专业人员可以检测试图访问网络的未经授权的设备。例如,如果检测到一个未经授权的操作系统的设备,则可以触发警报。这在保持对连接设备的控制至关重要的环境中尤为重要。

2. 网络爬取和隐私

对于网络爬取,重要的是掩盖或更改操作系统指纹,以避免检测和阻止。一些网站被编程为根据数据包标头中的操作系统或设备签名识别爬虫。通过修改或欺骗 TCP/IP 指纹,爬虫可以绕过检测并继续其工作而不受干扰。

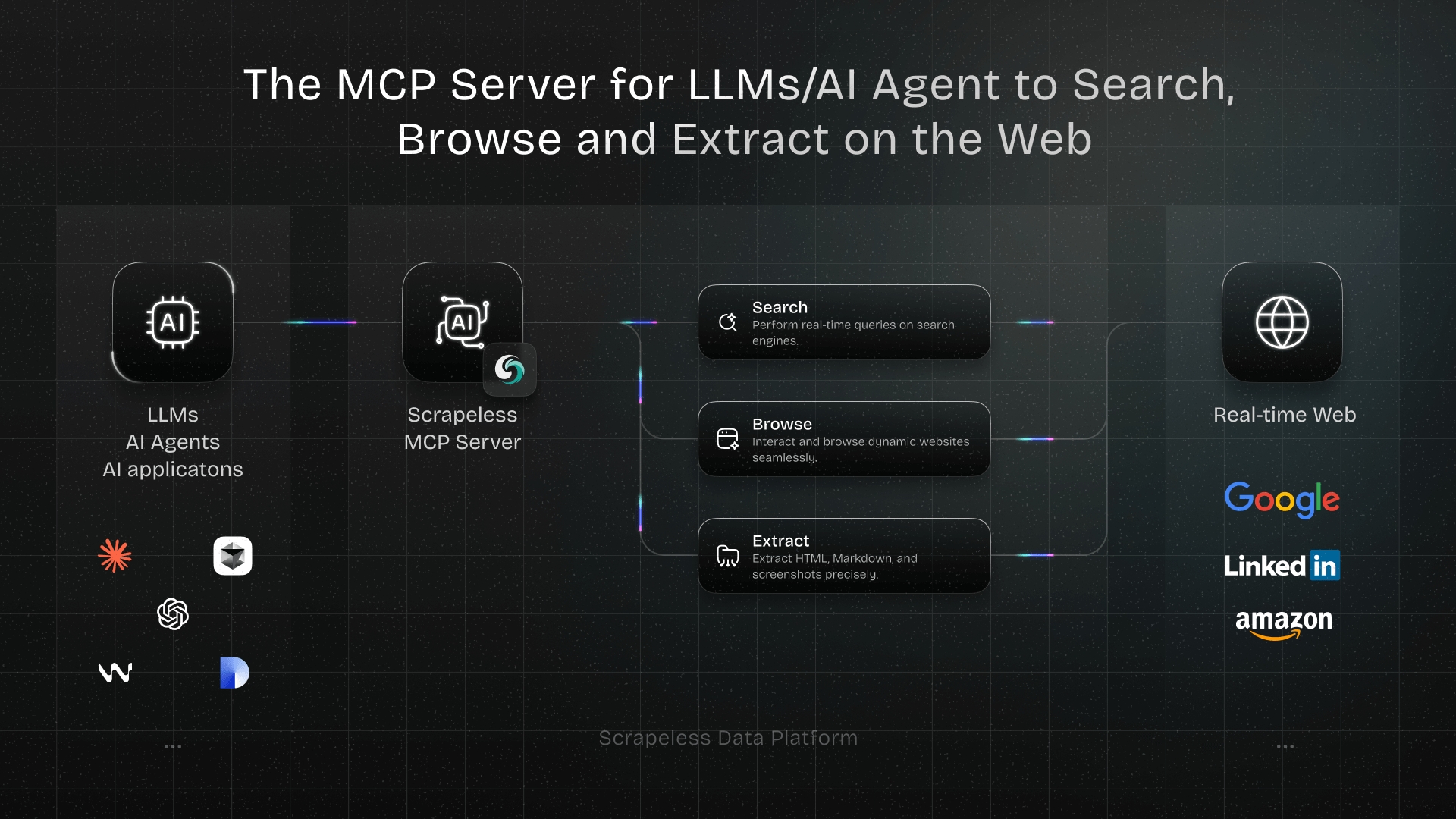

您的网络爬取项目遇到挑战和持续阻塞?

尝试使用 Scrapeless 使数据提取变得轻松高效,所有功能都集成在一个强大的工具中。

立即免费试用!

3. 代理和 IP 掩蔽

使用代理时,可以更改 TCP/IP 指纹,使代理看起来像不同的设备或操作系统。这通常用于绕过地理限制或减轻被跟踪特定设备的服务阻止的风险。

4. 故障排除和设备识别

对于网络管理员来说,TCP/IP 指纹识别是一个有用的工具,可以识别可能导致网络问题设备。无论是识别配置错误的路由器、过时的系统还是恶意设备,指纹识别都提供了对网络基础设施中设备的宝贵见解。

如何更改您的 TCP/IP 指纹

修改或更改您的 TCP/IP 指纹在多种情况下可能会有益,包括为了隐私、绕过网络限制或确保网络爬取时的匿名性。有几种方法可以更改指纹的特征:

1. 使用代理服务器

通过代理服务器连接到互联网是更改指纹最简单的方法之一。代理会掩盖您的实际 IP 地址,还可以修改 TCP/IP 标头的某些方面,例如 TTL 和窗口大小,使您的流量看起来像是来自不同的设备或位置。

使用 Scrapeless 的 轮换代理 服务来管理这一点,该服务为网络爬取提供了一个无缝且安全的解决方案。通过他们的服务,您可以轻松轮换 IP 地址,并使您的流量看起来像是来自不同的来源。这有助于绕过依赖于识别单个设备或操作系统的检测机制。无论您是需要代理进行爬取还是仅仅为了匿名,Scrapeless 都提供了一种可靠且高效的服务,专门针对这些需求。

您可以在 此处 了解有关 Scrapeless 代理服务的更多信息。

2. 调整网络设置

某些操作系统允许用户修改 TCP/IP 配置的某些方面。例如,您可能调整最大段大小 (MSS) 或更改初始 TTL 值。这些修改可以帮助您的设备更难被指纹识别工具检测到。

3. 使用网络欺骗工具

有诸如 Nmap、Hping 和 Scapy 之类的工具可以更改 TCP/IP 标头的各个字段。通过使用这些工具,您可以欺骗设备的指纹,使其看起来像是不同的操作系统或版本。

以下是用 Nmap 进行 TCP/IP 指纹识别的示例:

bash

nmap -O [目标 IP]此命令将扫描目标设备并尝试根据数据包响应确定操作系统。Nmap 拥有庞大的操作系统指纹数据库,使其成为检测操作系统的可靠工具。

总结和结论

TCP/IP 指纹识别是一种强大的技术,用于分析网络流量并根据设备的数据包标头识别设备的操作系统。此方法在各种环境中都很有用,包括网络安全、网络爬取、隐私保护和故障排除。

无论是管理网络的 IT 专业人员还是寻求避免检测的网络爬取者,了解如何修改或欺骗您的 TCP/IP 指纹都可以带来重大优势。诸如 Nmap 和 Hping 之类的工具使用户能够更改或分析其 TCP/IP 特性,使其成为数字时代不可或缺的技能。

通过利用这种技术,企业可以增强安全性、维护隐私并优化网络运营。但是,在使用指纹识别和欺骗工具时,应始终考虑道德问题,以避免滥用并确保遵守法律标准。

TCP/IP 指纹识别的可视化

以下是一个简单的流程图,用于可视化 TCP/IP 指纹识别的工作原理:

[开始]

|

[发送 SYN 数据包]

|

[捕获响应数据包]

|

[提取 TCP/IP 标头信息]

|

[分析关键字段:TTL、窗口大小等]

|

[与已知操作系统模式比较]

|

[找到匹配:识别操作系统] ---> [结束]此流程突出显示了捕获数据包、分析标头以及使用数据库根据独特特征识别操作系统的过程。

这种可视化和对 TCP/IP 指纹识别的理解应该为您提供有效利用它的工具,包括网络安全、隐私管理等等。

在Scrapeless,我们仅访问公开可用的数据,并严格遵循适用的法律、法规和网站隐私政策。本博客中的内容仅供演示之用,不涉及任何非法或侵权活动。我们对使用本博客或第三方链接中的信息不做任何保证,并免除所有责任。在进行任何抓取活动之前,请咨询您的法律顾问,并审查目标网站的服务条款或获取必要的许可。