网络安全审计:保护您的代理基础设施

Advanced Data Extraction Specialist

使用Scrapeless Proxies保护您的代理基础设施——企业级安全性和合规性,以及全面的网络安全审计。

在代理背景下理解网络安全审计

在当今的数字环境中,网络安全不是一个事后考虑的问题——它是商业的必要条件。随着组织越来越依赖代理进行网络操作、数据保护和应用性能,定期对代理基础设施进行网络安全审计变得至关重要。

网络安全审计是对组织信息系统、安全政策和操作程序的系统性检查,以识别漏洞、评估与安全标准的合规性,并确保数据保护措施如预期功能正常。

什么是网络安全审计?

网络安全审计是对组织安全态势的全面评估,检查多个方面:

技术评估:评估硬件、软件、网络和系统的漏洞和配置错误。

政策审查:检查安全政策、访问控制和程序合规性。

合规验证:确保遵守行业标准和监管要求,如GDPR、CCPA、HIPAA和ISO 27001。

风险分析:识别潜在威胁,评估其可能性和影响,并优先处理修复工作。

测试和验证:包括渗透测试、漏洞扫描和安全测试,以揭示弱点。

为什么网络安全审计对代理基础设施很重要

代理处理敏感的网络流量,可能成为网络攻击的目标。定期审计帮助组织:

识别漏洞:在攻击者发现之前发现安全弱点,给修复留出时间。

验证配置:确保代理服务器按照安全最佳实践和组织政策进行配置。

保持合规:展示遵守监管要求和行业标准。

保护数据:验证加密、身份验证和数据保护措施正常运行。

监控访问:查看谁能访问代理系统,并确保访问控制配置正确。

检测异常:识别异常的流量模式或活动,可能指示安全漏洞或滥用行为。

代理安全审计的关键组成部分

1. 配置审查

全面审计始于检查代理服务器配置:

加密协议:验证TLS/SSL版本是否最新,并启用强密码套件。禁用不再推荐的协议,如SSLv3和TLSv1.0。

身份验证机制:确保代理身份验证配置正确,强密码政策被执行,适当时启用多因素身份验证。

访问控制:检查用户权限、基于角色的访问控制(RBAC)实施情况和最小权限原则的执行。

代理规则:审计代理过滤规则、URL阻挡政策和内容过滤机制,以确保它们与组织需求一致。

2. 网络安全评估

检查代理运行的网络环境:

防火墙配置:验证防火墙规则是否正确配置,以保护代理服务器免受未经授权的访问。

网络分段:确保代理服务器通过VLAN或子网适当地与其他网络资源隔离。

DDoS缓解:评估DDoS保护机制和速率限制能力。

入侵检测:验证入侵检测系统(IDS)和入侵防御系统(IPS)是否在监控代理流量。

3. 数据保护验证

确认敏感数据得到充分保护:

传输中的加密:验证所有通过代理传输的数据是否使用强协议加密。

静态加密:如果代理存储任何数据,确保其使用AES-256或相当的标准加密。

数据保留政策:审查日志政策,确保日志只在必要的时间内保留。

数据处置:验证敏感数据的安全删除程序。

4. 日志与监控

检查日志记录实践和监控的有效性:

日志配置:验证所有代理活动是否启用全面日志记录。

日志完整性:确保日志无法被更改或删除,可能通过集中日志系统实现。

监控能力:评估对代理流量的实时监控以发现可疑活动。

警报系统:查看安全事件的警报机制,并验证警报阈值是否适当。

5. 访问与认证审计

审查访问管理实践:

用户账户:识别并评估所有具有代理访问权限的用户账户,删除过时的账户。

凭证管理:审计密码策略、凭证存储实践和轮换计划。

多因素认证:验证管理访问是否启用 MFA。

审计跟踪:检查活动日志以发现可疑的登录尝试或未经授权的访问尝试。

6. 合规性评估

评估与相关标准和法规的合规性:

GDPR 合规性:对于处理欧盟居民数据的组织,验证 GDPR 合规性,包括数据处理协议。

CCPA 合规性:对于加利福尼亚的组织,确保满足 CCPA 要求。

HIPAA 合规性:对于医疗保健组织,验证 HIPAA 安全规则要求。

行业标准:评估与相关标准如 ISO 27001、PCI-DSS 或 SOC 2 的合规性。

进行贵组织的网络安全审计

阶段 1:规划与准备

首先定义审计范围、目标和方法论:

- 确定将要审计的代理系统和基础设施

- 确定审计范围(技术、政策、合规)

- 建立审计时间表和资源分配

- 定义成功标准和关键绩效指标

- 获取高管赞助和业务相关利益方的支持

阶段 2:信息收集

收集有关代理基础设施的详细信息:

- 记录所有代理系统和配置

- 采访代理管理员和安全人员

- 收集政策文档和程序

- 查看审计日志和以前的审计报告

- 确定外部依赖关系和供应商关系

阶段 3:漏洞评估

系统地识别安全弱点:

- 使用行业标准工具进行漏洞扫描

- 针对安全基准进行配置审查

- 测试身份验证和访问控制

- 评估加密实施

- 评估网络分段和防火墙规则

阶段 4:测试与验证

主动测试安全控制:

- 进行渗透测试以尝试系统妥协

- 测试入侵检测系统的有效性

- 验证备份和恢复程序

- 测试事件响应程序

- 验证安全监控能力

阶段 5:分析与报告

汇总发现并制定建议:

- 按严重性对漏洞进行分类(关键、高、中、低)

- 评估识别到的风险对业务的影响

- 制定优先级补救建议

- 记录证据和发现

- 创建执行摘要和详细技术报告

阶段 6:补救与跟进

解决识别到的问题并验证解决情况:

- 根据风险评估优先考虑补救

- 制定带时间表的补救计划

- 跟踪补救进度

- 进行修复验证测试

- 安排后续审计以确保持续合规

常见的代理安全漏洞

了解常见漏洞有助于审计人员识别风险:

弱加密:使用过时的协议如 TLSv1.0 或弱密码套件使数据面临被拦截的风险。

默认凭证:未更改默认代理凭证使系统容易受到未经授权的访问。

过度日志记录:记录过多敏感数据增加了暴露风险并造成合规问题。

访问控制不足:不当的访问限制允许未经授权的用户访问或修改代理配置。

未打补丁的系统:未能应用安全更新使系统容易受到已知漏洞的攻击。

配置错误的规则:配置不当的代理规则可能允许意外的流量或阻止合法访问。

缺乏监控:如果没有适当的监控,安全事件可能长时间未被发现。

推荐的代理解决方案

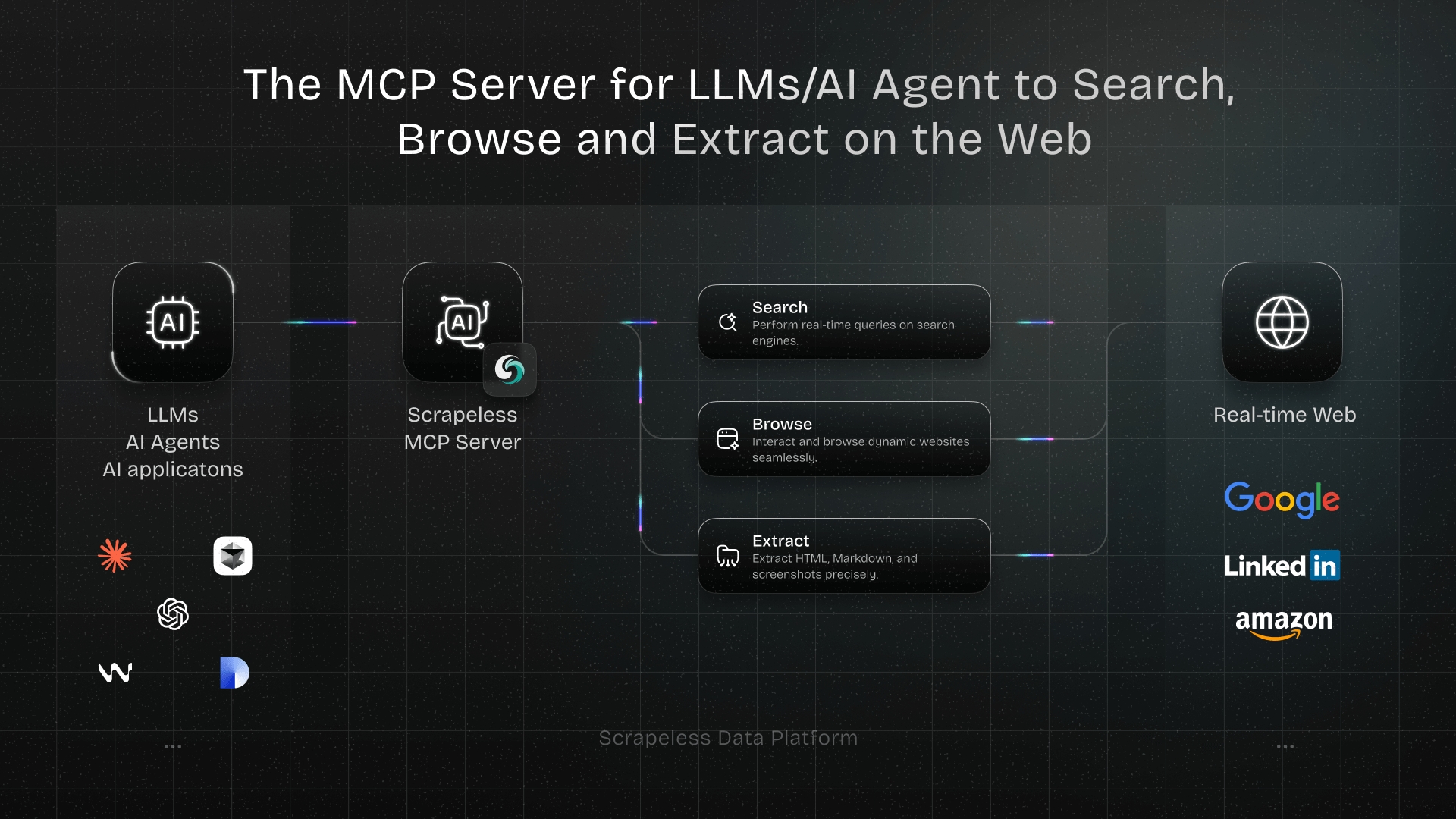

Scrapeless Proxies:以安全为先的代理基础设施

Scrapeless Proxies 提供对真实住宅、数据中心、IPv6 和静态 ISP IP 的访问,所有功能均具备企业级安全性和全面的审计能力。凭借在 195 个国家的超过 9000 万个住宅 IP,Scrapeless 提供无与伦比的覆盖范围、速度和可靠性。

🌍 住宅代理

企业级住宅代理解决方案,内置安全:

- 超过 9000 万个真实 IP:访问超过 9000 万个住宅 IP 地址,覆盖 195 个国家以上。

- 自动轮换:无缝IP轮换与安全控制

- 99.98%成功率:行业领先的可靠性

- 地理定位支持:精准的地理IP分配

- 多协议支持:HTTP、HTTPS和SOCKS5协议

- 超快性能:响应时间低于0.5秒

- 安全合规性:符合GDPR和CCPA的基础设施

⚡ 数据中心代理

高性能数据中心代理,确保安全:

- 99.99%在线时间:企业级的可靠性和可用性

- 超快响应:针对安全关键操作优化

- 无限会话:完整的会话管理,无限制

- 轻松API集成:与您的系统安全集成

- 高带宽:支持大规模操作

- 低延迟:时间敏感应用的最小延迟

- 审计就绪基础设施:为合规审计而设计

🔐 IPv6代理

下一代IPv6代理解决方案,提升安全性:

- 5000万个以上IPv6 IP:广泛的经过验证的IPv6地址池

- 自动轮换:智能轮换与审计轨迹

- 高匿名性:最大隐私保护

- 可用专属IP:静态IP选项以便于审计轨迹

- 符合GDPR和CCPA:全面遵从法规

- 经过验证的基础设施:定期进行安全审计和认证

🏠 静态ISP代理

专用静态代理,确保长期合规:

- 专用静态IP:固定IP地址,提供完整审计轨迹

- 99.99%在线时间:企业级可靠性

- 低延迟:最小响应延迟

- 合规就绪:适合受监管行业

- 地理定位支持:基于位置的分配

- 多协议支持:HTTP、HTTPS和SOCKS5

- 完整日志:全面审计轨迹

创建审计计划

建立定期审计节奏:

年度全面审计:每年至少进行一次全面的安全审计,以评估整体安全态势。

季度审查:每季度审查访问控制、配置和合规状态。

每月监控:每月审核日志和监控报告,查找异常。

事件后审计:在任何安全事件后进行审计,以确定根本原因并防止再次发生。

变更审计:审计任何重大变更的代理基础设施或安全政策。

代理审计成功的最佳实践

高管赞助:获得领导支持以确保充足的资源和组织协作。

文档政策:维护清晰、文档化的安全政策和程序,以供审计人员参考。

培训人员:确保代理管理员和安全人员接受安全最佳实践的培训。

审计工具:投资质量审计工具,用于漏洞扫描和合规评估。

外部专业知识:考虑聘请外部审计员进行客观评估和专业知识支持。

持续改进:利用审计发现推动安全改进,解决根本原因,而不仅仅是症状。

常见问题

我们应该多久进行一次代理基础设施审计?

行业最佳实践建议至少每年进行一次全面审计。然而,具有高安全要求或处于受监管行业的组织可能需要每季度或更频繁地进行审计。

审计和渗透测试有什么区别?

审计是对安全控制、政策和合规性的全面评估。而渗透测试是一种特定的测试活动,尝试入侵系统。渗透测试是全面审计的一个组成部分。

谁应该进行审计?

为了保持客观性,最好聘请具有相关专业知识的外部审计员。然而,如果内部安全团队具有适当的专业知识并与运营代理管理保持独立,内部人员也可以进行审计。

网络安全审计通常需要多长时间?

时间表因基础设施的复杂性和范围而异。一个小型组织可能在2-4周内完成审计,而较大的企业可能需要2-3个月。

如果发现关键漏洞我们该怎么办?

制定针对关键发现的立即整改计划。尽快实施修复,并进行验证测试。对于需要更长整改时间的问题,在开发永久修复的同时实施补救控制。

我们如何跟踪审计整改?

维护一个详细的整改跟踪电子表格或系统,记录每个发现、分配的责任人、整改计划、目标完成日期和验证状态。在安全会议上定期审查进展。

我们的审计应涵盖哪些合规标准?

这取决于您的组织和行业。常见标准包括GDPR、CCPA、HIPAA、PCI-DSS、ISO 27001和SOC 2。识别适用于您的组织的标准,并将其纳入审计范围。

结论

对代理基础设施进行网络安全审计对于保护组织数据、维护合规性和降低安全风险至关重要。通过根据本指南中概述的框架进行定期、全面的审计,组织可以识别并修复漏洞,防止它们被利用。

凭借Scrapeless Proxies以安全为先的基础设施和审计就绪设计,您可以实施不仅符合而且超过网络安全审计要求的代理解决方案。全面的日志记录、合规认证和透明的安全实践使Scrapeless成为关注安全的组织的理想选择。

今天就开始免费试用Scrapeless Proxies,体验为安全和合规而构建的基础设施。

在Scrapeless,我们仅访问公开可用的数据,并严格遵循适用的法律、法规和网站隐私政策。本博客中的内容仅供演示之用,不涉及任何非法或侵权活动。我们对使用本博客或第三方链接中的信息不做任何保证,并免除所有责任。在进行任何抓取活动之前,请咨询您的法律顾问,并审查目标网站的服务条款或获取必要的许可。