Kiểm toán an ninh mạng: Bảo vệ hạ tầng đại diện của bạn

Expert in Web Scraping Technologies

Bảo vệ hạ tầng proxy của bạn với Scrapeless Proxies — bảo mật cấp doanh nghiệp và tuân thủ các cuộc kiểm toán an ninh mạng toàn diện.

Hiểu Biết Về Cuộc Kiểm Toán An Ninh Mạng Trong Bối Cảnh Proxy

Trong bối cảnh kỹ thuật số ngày nay, an ninh mạng không phải là suy nghĩ sau cùng — đó là một yêu cầu kinh doanh. Khi các tổ chức ngày càng dựa vào proxy cho các hoạt động mạng, bảo vệ dữ liệu và hiệu suất ứng dụng, việc thực hiện các cuộc kiểm toán an ninh mạng thường xuyên đối với hạ tầng proxy đã trở nên thiết yếu.

Một cuộc kiểm toán an ninh mạng là một cuộc kiểm tra có hệ thống về các hệ thống thông tin của một tổ chức, các chính sách an ninh và quy trình hoạt động để xác định các lỗ hổng, đánh giá mức độ tuân thủ các tiêu chuẩn an ninh và đảm bảo rằng các biện pháp bảo vệ dữ liệu hoạt động như mong muốn.

Kiểm Toán An Ninh Mạng Là Gì?

Một cuộc kiểm toán an ninh mạng là một đánh giá toàn diện kiểm tra nhiều khía cạnh của tư thế an ninh của tổ chức bạn:

Đánh Giá Kỹ Thuật: Đánh giá phần cứng, phần mềm, mạng và hệ thống để phát hiện các lỗ hổng và cấu hình sai.

Xem Xét Chính Sách: Kiểm tra các chính sách an ninh, quyền truy cập và tuân thủ quy trình.

Xác Minh Tuân Thủ: Đảm bảo tuân thủ các tiêu chuẩn ngành và yêu cầu quy định như GDPR, CCPA, HIPAA và ISO 27001.

Phân Tích Rủi Ro: Xác định các mối đe dọa tiềm tàng, đánh giá khả năng và tác động của chúng, và ưu tiên các nỗ lực khắc phục.

Kiểm Tra và Xác Nhận: Bao gồm kiểm tra thâm nhập, quét lỗ hổng và kiểm tra an ninh để phát hiện điểm yếu.

Tại Sao Các Cuộc Kiểm Toán An Ninh Mạng Quan Trọng Đối Với Hạ Tầng Proxy

Proxy xử lý lưu lượng mạng nhạy cảm và có thể là các mục tiêu hấp dẫn cho các cuộc tấn công mạng. Các cuộc kiểm toán thường xuyên giúp các tổ chức:

Nhận Diện Các Lỗ Hổng: Phát hiện điểm yếu an ninh trước khi kẻ tấn công làm như vậy, cho phép thời gian khắc phục.

Xác Minh Cấu Hình: Đảm bảo các máy chủ proxy được cấu hình theo các phương pháp tốt nhất về bảo mật và chính sách của tổ chức.

Duy Trì Tuân Thủ: Chứng minh việc tuân thủ các yêu cầu quy định và tiêu chuẩn ngành.

Bảo Vệ Dữ Liệu: Xác minh các biện pháp mã hóa, xác thực và bảo vệ dữ liệu hoạt động đúng cách.

Giám Sát Truy Cập: Xem xét ai có quyền truy cập vào các hệ thống proxy và đảm bảo rằng các điều khiển truy cập được cấu hình đúng.

Phát Hiện Bất Thường: Xác định các mẫu lưu lượng hoặc hoạt động không bình thường có thể chỉ ra các vi phạm an ninh hoặc lạm dụng.

Các Thành Phần Chính Của Một Cuộc Kiểm Toán Bảo Mật Proxy

1. Rà Soát Cấu Hình

Một cuộc kiểm toán kỹ lưỡng bắt đầu với việc kiểm tra các cấu hình máy chủ proxy:

Giao Thức Mã Hóa: Xác minh rằng các phiên bản TLS/SSL hiện tại và các bộ mã hóa mạnh được kích hoạt. Vô hiệu hóa các giao thức đã lỗi thời như SSLv3 và TLSv1.0.

Cơ Chế Xác Thực: Đảm bảo xác thực proxy được cấu hình đúng cách, các chính sách mật khẩu mạnh được thực thi và xác thực hai yếu tố được kích hoạt khi thích hợp.

Điều Khiển Truy Cập: Xem xét quyền truy nhập của người dùng, việc thực hiện kiểm soát truy cập dựa trên vai trò (RBAC) và việc thực thi nguyên tắc tối thiểu quyền.

Quy Tắc Proxy: Kiểm toán các quy tắc lọc proxy, chính sách chặn URL và cơ chế lọc nội dung để đảm bảo chúng phù hợp với nhu cầu tổ chức.

2. Đánh Giá Bảo Mật Mạng

Kiểm tra môi trường mạng mà proxy hoạt động:

Cấu Hình Tường Lửa: Xác minh rằng các quy tắc tường lửa được cấu hình đúng để bảo vệ máy chủ proxy khỏi truy cập trái phép.

Phân Đoạn Mạng: Đảm bảo các máy chủ proxy được phân lập thích hợp khỏi các tài nguyên mạng khác thông qua VLAN hoặc subnet.

Giảm Thiểu DDoS: Đánh giá các cơ chế bảo vệ DDoS và khả năng giới hạn tốc độ.

Phát Hiện Xâm Nhập: Xác minh rằng các hệ thống phát hiện xâm nhập (IDS) và các hệ thống ngăn chặn xâm nhập (IPS) đang giám sát lưu lượng proxy.

3. Xác Minh Bảo Vệ Dữ Liệu

Xác nhận rằng dữ liệu nhạy cảm được bảo vệ đầy đủ:

Mã Hóa Trong Quá Trình Chuyển Giao: Xác minh rằng tất cả dữ liệu đi qua proxy được mã hóa bằng các giao thức mạnh.

Mã Hóa Tại Chỗ: Nếu proxy lưu trữ dữ liệu nào, đảm bảo rằng nó được mã hóa bằng AES-256 hoặc các tiêu chuẩn tương đương.

Chính Sách Giữ Dữ Liệu: Xem xét các chính sách ghi nhật ký và đảm bảo rằng nhật ký chỉ được giữ lại trong khoảng thời gian cần thiết.

Tiêu Hủy Dữ Liệu: Xác minh quy trình xóa an toàn cho dữ liệu nhạy cảm.

4. Ghi Nhật Ký và Giám Sát

Kiểm tra các thực tiễn ghi nhật ký và hiệu quả giám sát:

Cấu hình Nhật ký: Xác minh rằng nhật ký toàn diện đã được kích hoạt cho tất cả các hoạt động proxy.

Tính toàn vẹn của Nhật ký: Đảm bảo rằng nhật ký không thể bị thay đổi hoặc xóa, có thể thông qua các hệ thống nhật ký tập trung.

Khả năng Giám sát: Đánh giá việc giám sát theo thời gian thực đối với lưu lượng proxy để phát hiện các hoạt động đáng ngờ.

Hệ thống Cảnh báo: Xem xét các cơ chế cảnh báo cho các sự cố bảo mật và xác minh ngưỡng cảnh báo là phù hợp.

5. Đánh giá Truy cập và Xác thực

Xem xét các thực tiễn quản lý truy cập:

Tài khoản Người dùng: Xác định và đánh giá tất cả các tài khoản người dùng có quyền truy cập proxy, xóa các tài khoản không còn sử dụng.

Quản lý Thông tin xác thực: Kiểm tra chính sách mật khẩu, thực tiễn lưu trữ thông tin xác thực và lịch trình xoay vòng.

Xác thực Đa Yếu tố: Xác minh rằng MFA đã được kích hoạt cho quyền truy cập quản trị.

Dấu vết Kiểm toán: Xem xét nhật ký hoạt động để phát hiện các nỗ lực đăng nhập đáng ngờ hoặc nỗ lực truy cập trái phép.

6. Đánh giá Tuân thủ

Đánh giá sự tuân thủ với các tiêu chuẩn và quy định liên quan:

Tuân thủ GDPR: Đối với các tổ chức xử lý dữ liệu của cư dân EU, xác minh sự tuân thủ GDPR bao gồm các thỏa thuận xử lý dữ liệu.

Tuân thủ CCPA: Đối với các tổ chức tại California, đảm bảo các yêu cầu của CCPA được đáp ứng.

Tuân thủ HIPAA: Đối với các tổ chức chăm sóc sức khỏe, xác minh yêu cầu của Quy tắc Bảo mật HIPAA.

Tiêu chuẩn Ngành: Đánh giá sự tuân thủ với các tiêu chuẩn liên quan như ISO 27001, PCI-DSS, hoặc SOC 2.

Tiến hành Kiểm toán An ninh mạng của Tổ chức Bạn

Giai đoạn 1: Lập kế hoạch và Chuẩn bị

Bắt đầu bằng cách xác định phạm vi kiểm toán, mục tiêu và phương pháp:

- Xác định các hệ thống proxy và hạ tầng nào sẽ được kiểm toán

- Xác định phạm vi kiểm toán (kỹ thuật, chính sách, tuân thủ)

- Thiết lập thời gian và phân bổ nguồn lực cho kiểm toán

- Định nghĩa tiêu chí thành công và chỉ số hiệu suất chính

- Obtaining sponsorship from executives and buy-in from business stakeholders

Giai đoạn 2: Thu thập Thông tin

Thu thập thông tin chi tiết về cơ sở hạ tầng proxy của bạn:

- Tài liệu hóa tất cả các hệ thống và cấu hình proxy

- Phỏng vấn quản trị viên proxy và nhân sự bảo mật

- Thu thập tài liệu chính sách và quy trình

- Xem xét nhật ký kiểm toán và các báo cáo kiểm toán trước đó

- Xác định các phụ thuộc bên ngoài và mối quan hệ với nhà cung cấp

Giai đoạn 3: Đánh giá Thiếu sót

Xác định hệ thống yếu điểm bảo mật một cách có hệ thống:

- Tiến hành quét lỗ hổng sử dụng các công cụ tiêu chuẩn ngành

- Thực hiện kiểm tra cấu hình theo các tiêu chuẩn bảo mật

- Kiểm tra xác thực và kiểm soát truy cập

- Đánh giá việc triển khai mã hóa

- Đánh giá phân đoạn mạng và quy tắc tường lửa

Giai đoạn 4: Kiểm tra và Xác thực

Tích cực kiểm tra các kiểm soát bảo mật:

- Tiến hành kiểm tra xâm nhập để thử nghiệm hệ thống bị xâm nhập

- Kiểm tra hiệu quả của hệ thống phát hiện xâm nhập

- Xác thực quy trình sao lưu và phục hồi

- Kiểm tra quy trình phản ứng sự cố

- Xác minh khả năng giám sát bảo mật

Giai đoạn 5: Phân tích và Báo cáo

Tổng hợp các phát hiện và phát triển các khuyến nghị:

- Phân loại các lỗ hổng theo mức độ nghiêm trọng (Cao, Thấp, Trung bình, Thấp)

- Đánh giá tác động kinh doanh của các rủi ro đã xác định

- Phát triển các khuyến nghị khắc phục được ưu tiên

- Tài liệu hóa bằng chứng và kết quả

- Tạo báo cáo tóm tắt cho quản lý và các báo cáo kỹ thuật chi tiết

Giai đoạn 6: Khắc phục và Theo dõi

Giải quyết các vấn đề đã xác định và xác minh việc giải quyết:

- Ưu tiên khắc phục dựa trên đánh giá rủi ro

- Phát triển kế hoạch khắc phục có thời gian biểu

- Theo dõi tiến độ khắc phục

- Tiến hành kiểm tra xác minh các biện pháp khắc phục

- Lên lịch kiểm toán theo dõi để đảm bảo tuân thủ liên tục

Các Lỗ hổng Bảo mật Proxy Thường gặp

Hiểu các lỗ hổng phổ biến giúp kiểm toán viên xác định rủi ro:

Mã hóa Yếu: Sử dụng các giao thức lỗi thời như TLSv1.0 hoặc các bộ mã hóa yếu có thể khiến dữ liệu bị nghe trộm.

Thông tin đăng nhập Mặc định: Không thay đổi thông tin đăng nhập proxy mặc định khiến hệ thống dễ bị truy cập trái phép.

Nhật ký Quá mức: Ghi log quá nhiều dữ liệu nhạy cảm làm tăng rủi ro và gây ra các vấn đề tuân thủ.

Kiểm soát Truy cập Không đầy đủ: Các hạn chế truy cập không phù hợp cho phép người dùng không được phép truy cập hoặc sửa đổi cấu hình proxy.

Hệ thống Không được vá: Việc không áp dụng các bản cập nhật bảo mật khiến hệ thống dễ bị các lỗ hổng đã biết.

Quy tắc Cấu hình Sai: Các quy tắc proxy được cấu hình sai có thể cho phép lưu lượng không mong muốn hoặc chặn truy cập hợp lệ.

Thiếu Giám sát: Nếu không có giám sát thích hợp, các sự cố bảo mật có thể không được phát hiện trong thời gian dài.

Giải pháp Proxy Được Khuyến nghị

Proxy Không Giới Hạn: Hạ tầng Proxy An toàn Trước tiên

Proxy Không Giới Hạn cung cấp quyền truy cập vào các IP thực, trung tâm dữ liệu, IPv6 và IP ISP tĩnh, tất cả đều được xây dựng với bảo mật cấp doanh nghiệp và khả năng kiểm toán toàn diện. Với hơn 90 triệu IP dân cư tại hơn 195 quốc gia, Proxy Không Giới Hạn mang lại độ phủ, tốc độ và độ tin cậy vô song.

🌍 Proxy Dân cư

Giải pháp proxy dân cư cấp doanh nghiệp với bảo mật được tích hợp:

- 90 triệu+ IP thực: Quyền truy cập vào hơn 90 triệu địa chỉ IP dân cư trải rộng qua hơn 195 quốc gia.

- Quay tự động: Quay IP liền mạch với các biện pháp bảo mật

- Tỷ lệ thành công 99,98%: Độ tin cậy hàng đầu trong ngành

- Hỗ trợ định vị địa lý: Phân bổ IP địa lý chính xác

- Hỗ trợ đa giao thức: Giao thức HTTP, HTTPS và SOCKS5

- Hiệu suất cực nhanh: Thời gian phản hồi dưới 0,5 giây

- Đảm bảo an ninh: Cơ sở hạ tầng tuân thủ GDPR và CCPA

⚡ Proxy Trung tâm Dữ liệu

Proxy trung tâm dữ liệu hiệu suất cao với đảm bảo an ninh:

- 99,99% Thời gian hoạt động: Độ tin cậy và khả dụng cấp doanh nghiệp

- Thời gian phản hồi cực nhanh: Tối ưu hóa cho các hoạt động quan trọng về an ninh

- Phiên không giới hạn: Quản lý phiên đầy đủ mà không có hạn chế

- Tích hợp API dễ dàng: Tích hợp an toàn với hệ thống của bạn

- Băng thông cao: Hỗ trợ cho các hoạt động quy mô lớn

- Độ trễ thấp: Thời gian trễ tối thiểu cho các ứng dụng nhạy cảm về thời gian

- Cơ sở hạ tầng sẵn sàng kiểm toán: Được thiết kế cho các cuộc kiểm toán tuân thủ

🔐 Proxy IPv6

Giải pháp proxy IPv6 thế hệ tiếp theo cho an ninh nâng cao:

- 50M+ IP IPv6: Cơ sở dữ liệu lớn của các địa chỉ IPv6 đã được xác minh

- Quay tự động: Quay thông minh với dấu vết kiểm toán

- Độ ẩn danh cao: Bảo vệ quyền riêng tư tối đa

- IP chuyên dụng có sẵn: Tùy chọn IP tĩnh cho dấu vết kiểm toán

- Tuân thủ GDPR & CCPA: Tuân thủ đầy đủ quy định

- Cơ sở hạ tầng đã xác minh: Kiểm toán và cấp chứng nhận an ninh định kỳ

🏠 Proxy ISP Tĩnh

Proxy tĩnh chuyên dụng cho tuân thủ lâu dài:

- IP tĩnh chuyên dụng: Địa chỉ IP nhất quán với đầy đủ dấu vết kiểm toán

- 99,99% Thời gian hoạt động: Độ tin cậy cấp doanh nghiệp

- Độ trễ thấp: Thời gian phản hồi tối thiểu

- Sẵn sàng tuân thủ: Lý tưởng cho các ngành nghề được quản lý

- Hỗ trợ định vị địa lý: Phân bổ dựa trên vị trí

- Hỗ trợ đa giao thức: HTTP, HTTPS, và SOCKS5

- Ghi log đầy đủ: Dấu vết kiểm toán toàn diện

Tạo Lịch Kiểm Toán

Thiết lập một nhịp độ kiểm toán thường xuyên:

Kiểm toán toàn diện hàng năm: Thực hiện kiểm toán an ninh đầy đủ ít nhất hàng năm để đánh giá tổng thể tư thế an ninh.

Đánh giá hàng quý: Thực hiện các đánh giá hàng quý về các biện pháp kiểm soát truy cập, cấu hình và trạng thái tuân thủ.

Giám sát hàng tháng: Xem xét nhật ký và báo cáo giám sát hàng tháng để phát hiện bất thường.

Kiểm toán sau sự cố: Thực hiện kiểm toán sau khi xảy ra bất kỳ sự cố an ninh nào để xác định nguyên nhân gốc rễ và ngăn chặn sự tái diễn.

Kiểm toán thay đổi: Kiểm toán bất kỳ thay đổi đáng kể nào đối với cơ sở hạ tầng proxy hoặc chính sách bảo mật.

Thực Hành Tốt Nhất Cho Thành Công Kiểm Toán Proxy

Ủng hộ từ Lãnh đạo: Đảm bảo sự hỗ trợ từ lãnh đạo để đảm bảo đủ nguồn lực và hợp tác từ tổ chức.

Chính sách được tài liệu hóa: Duy trì các chính sách và quy trình an ninh rõ ràng, đã được ghi chép để các kiểm toán viên tham khảo.

Nhân sự được đào tạo: Đảm bảo rằng các quản trị viên proxy và nhân viên an ninh được đào tạo về các thực hành tốt nhất về an ninh.

Công cụ kiểm toán: Đầu tư vào các công cụ kiểm toán chất lượng cho việc quét lỗ hổng bảo mật và đánh giá tuân thủ.

Chuyên gia bên ngoài: Cân nhắc mời các kiểm toán viên bên ngoài để có đánh giá khách quan và chuyên môn đặc biệt.

Cải thiện liên tục: Sử dụng các phát hiện từ kiểm toán để thúc đẩy các cải tiến về an ninh và giải quyết nguyên nhân gốc rễ, không chỉ các triệu chứng.

Câu Hỏi Thường Gặp

Chúng tôi nên kiểm toán cơ sở hạ tầng proxy bao lâu một lần?

Các thực hành tốt nhất trong ngành khuyến nghị kiểm toán toàn diện hàng năm tối thiểu. Tuy nhiên, các tổ chức có yêu cầu an ninh cao hoặc những tổ chức trong ngành được quản lý có thể cần kiểm toán hàng quý hoặc thường xuyên hơn.

Sự khác biệt giữa kiểm toán và kiểm tra thâm nhập là gì?

Kiểm toán là một đánh giá toàn diện về các biện pháp kiểm soát an ninh, chính sách và tình trạng tuân thủ. Kiểm tra thâm nhập là một bài kiểm tra cụ thể nhằm cố gắng xâm nhập vào hệ thống. Thử nghiệm xâm nhập là một thành phần của một cuộc kiểm toán toàn diện.

Ai nên tiến hành kiểm toán?

Để đảm bảo tính khách quan, các kiểm toán viên bên ngoài có kinh nghiệm liên quan là lý tưởng. Tuy nhiên, các nhóm an ninh nội bộ cũng có thể thực hiện kiểm toán nếu họ có chuyên môn phù hợp và độc lập với quản lý proxy hoạt động.

Thời gian một cuộc kiểm toán an ninh mạng là bao lâu?

Thời gian kiểm toán thay đổi tùy thuộc vào độ phức tạp và phạm vi hạ tầng. Một tổ chức nhỏ có thể hoàn thành một cuộc kiểm toán trong 2-4 tuần, trong khi các doanh nghiệp lớn có thể cần từ 2-3 tháng.

Chúng tôi nên làm gì nếu phát hiện ra các lỗ hổng nghiêm trọng?

Phát triển kế hoạch khắc phục ngay lập tức cho các phát hiện quan trọng. Triển khai các biện pháp khắc phục một cách nhanh chóng, với việc kiểm tra xác minh. Đối với các vấn đề cần khắc phục lâu dài, hãy triển khai các kiểm soát bù trừ trong khi phát triển các biện pháp khắc phục vĩnh viễn.

Chúng ta theo dõi việc khắc phục kiểm toán như thế nào?

Duy trì bảng tính hoặc hệ thống theo dõi khắc phục chi tiết, ghi lại từng phát hiện, chủ sở hữu được chỉ định, kế hoạch khắc phục, ngày hoàn thành dự kiến và tình trạng xác minh. Xem xét tiến độ thường xuyên trong các cuộc họp an ninh.

Các tiêu chuẩn tuân thủ nào mà cuộc kiểm toán của chúng ta nên đề cập?

Điều này phụ thuộc vào tổ chức và ngành nghề của bạn. Các tiêu chuẩn phổ biến bao gồm GDPR, CCPA, HIPAA, PCI-DSS, ISO 27001 và SOC 2. Xác định tiêu chuẩn nào áp dụng cho tổ chức của bạn và đưa chúng vào phạm vi kiểm toán.

Kết luận

Các cuộc kiểm toán an ninh mạng của hạ tầng proxy là rất quan trọng để bảo vệ dữ liệu tổ chức, duy trì tuân thủ và giảm thiểu rủi ro an ninh. Bằng cách thực hiện các cuộc kiểm toán toàn diện và thường xuyên theo khuôn khổ được nêu trong hướng dẫn này, các tổ chức có thể xác định và khắc phục các lỗ hổng trước khi chúng bị khai thác.

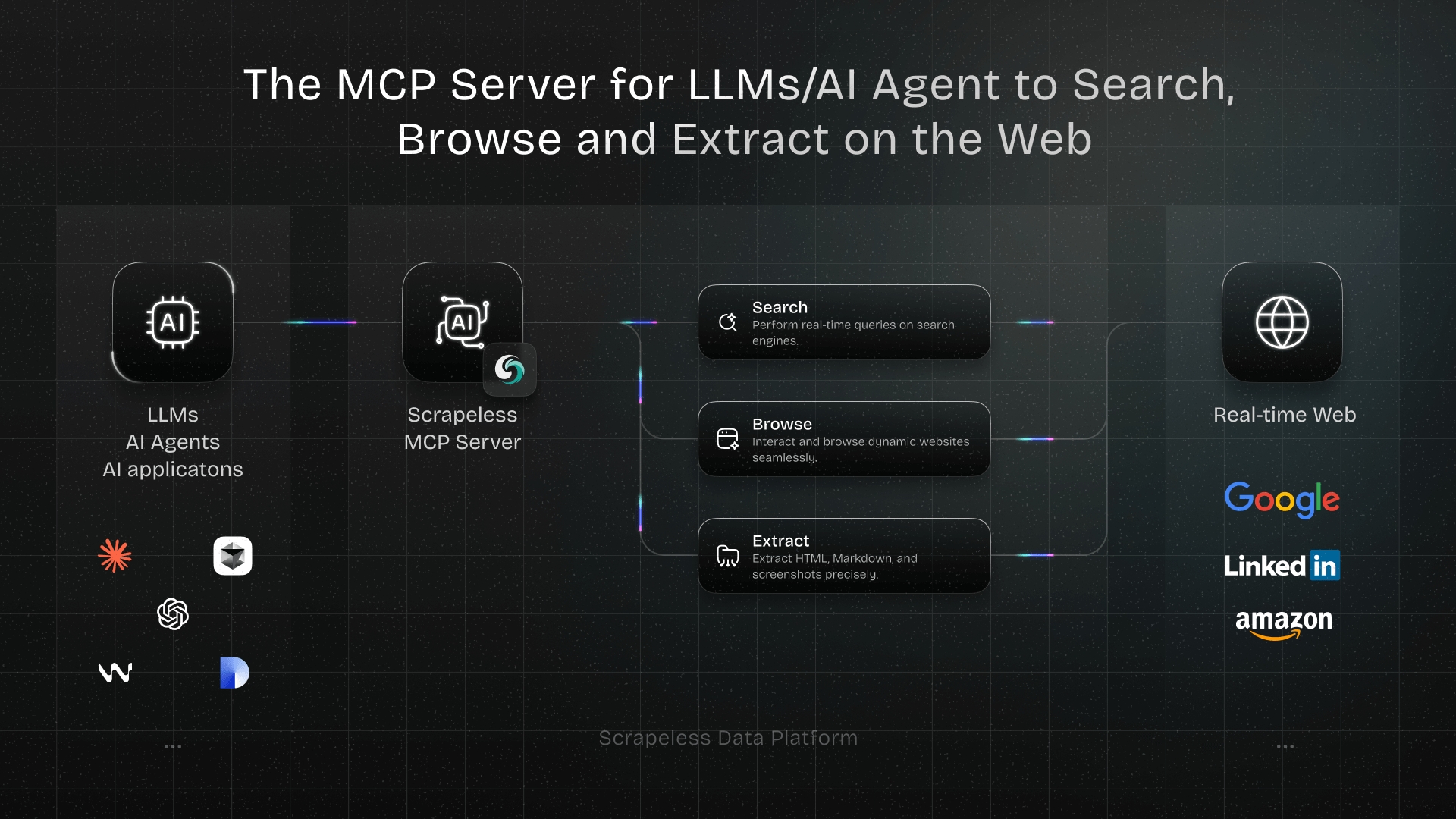

Với hạ tầng đảm bảo an toàn và thiết kế sẵn sàng kiểm toán của Scrapeless Proxies, bạn có thể triển khai các giải pháp proxy không chỉ đáp ứng mà còn vượt xa yêu cầu kiểm toán an ninh mạng. Các biện pháp ghi chép toàn diện, chứng nhận tuân thủ và các thực hành bảo mật minh bạch làm cho Scrapeless trở thành sự lựa chọn lý tưởng cho các tổ chức có ý thức về an ninh.

Bắt đầu dùng thử miễn phí với Scrapeless Proxies ngay hôm nay và trải nghiệm hạ tầng được xây dựng cho an ninh và tuân thủ.

Tại Scrapless, chúng tôi chỉ truy cập dữ liệu có sẵn công khai trong khi tuân thủ nghiêm ngặt các luật, quy định và chính sách bảo mật trang web hiện hành. Nội dung trong blog này chỉ nhằm mục đích trình diễn và không liên quan đến bất kỳ hoạt động bất hợp pháp hoặc vi phạm nào. Chúng tôi không đảm bảo và từ chối mọi trách nhiệm đối với việc sử dụng thông tin từ blog này hoặc các liên kết của bên thứ ba. Trước khi tham gia vào bất kỳ hoạt động cạo nào, hãy tham khảo ý kiến cố vấn pháp lý của bạn và xem xét các điều khoản dịch vụ của trang web mục tiêu hoặc có được các quyền cần thiết.