साइबर सुरक्षा ऑडिट: आपके प्रॉक्सी ढांचे की सुरक्षा करना

Specialist in Anti-Bot Strategies

Scrapeless Proxies के साथ अपनी प्रॉक्सी संरचना की सुरक्षा करें - उद्यम-स्तरीय सुरक्षा और व्यापक साइबर सुरक्षा ऑडिट के साथ अनुपालन।

प्रॉक्सियों के संदर्भ में साइबर सुरक्षा ऑडिट को समझना

आज के डिजिटल परिदृश्य में, साइबर सुरक्षा कोई बाद का विचार नहीं है - यह एक व्यावसायिक आवश्यकता है। जैसे-जैसे संगठन नेटवर्क संचालन, डेटा सुरक्षा, और अनुप्रयोग प्रदर्शन के लिए प्रॉक्सियों पर अधिक निर्भर होते जा रहे हैं, प्रॉक्सी संरचना के नियमित साइबर सुरक्षा ऑडिट कराना आवश्यक हो गया है।

एक साइबर सुरक्षा ऑडिट एक संगठन की सूचना प्रणालियों, सुरक्षा नीतियों, और परिचालन प्रक्रियाओं की प्रणालीबद्ध जांच है, जिससे कमजोरियों की पहचान की जा सके, सुरक्षा मानकों के साथ अनुपालन का आकलन किया जा सके, और यह सुनिश्चित किया जा सके कि डेटा सुरक्षा के उपाय अपनी आवश्यकता के अनुसार कार्य कर रहे हैं।

साइबर सुरक्षा ऑडिट क्या है?

एक साइबर सुरक्षा ऑडिट एक व्यापक मूल्यांकन है जो आपके संगठन की सुरक्षा स्थिति के विभिन्न पहलुओं की जांच करता है:

तकनीकी आकलन: हार्डवेयर, सॉफ़्टवेयर, नेटवर्क, और प्रणालियों की कमजोरियों और गलत सम configuración का मूल्यांकन करता है।

नीति समीक्षा: सुरक्षा नीतियों, पहुँच नियंत्रणों, और प्रक्रिया अनुपालन की समीक्षा करता है।

अनुपालन सत्यापन: उद्योग मानकों और नियामक आवश्यकता जैसे GDPR, CCPA, HIPAA, और ISO 27001 के अनुकूलता सुनिश्चित करता है।

जोखिम विश्लेषण: संभावित खतरों की पहचान करता है, उनके होने की संभावना और प्रभाव का आकलन करता है, और सुधार प्रयासों को प्राथमिकता देता है।

परीक्षा और सत्यापन: कमजोरियों को उजागर करने के लिए पेनिट्रेशन परीक्षण, कमजोरियों की स्कैनिंग, और सुरक्षा परीक्षण शामिल हैं।

प्रॉक्सी संरचना के लिए साइबर सुरक्षा ऑडिट क्यों महत्वपूर्ण हैं

प्रॉक्सियाँ संवेदनशील नेटवर्क ट्रैफ़िक को संभालती हैं और साइबर हमलों के लिए आकर्षक लक्ष्य हो सकती हैं। नियमित ऑडिट संगठनों की मदद करते हैं:

कमजोरियों की पहचान करें: हमलावरों से पहले सुरक्षा कमजोरियों का पता लगाएं, जिससे सुधार के लिए समय मिल सके।

कॉन्फ़िगरेशन सत्यापित करें: सुनिश्चित करें कि प्रॉक्सी सर्वर सुरक्षा सर्वोत्तम प्रथाओं और संगठनात्मक नीतियों के अनुसार कॉन्फ़िगर किए गए हैं।

अनुपालन बनाए रखें: नियामक आवश्यकताओं और उद्योग मानकों के अनुपालन को प्रदर्शित करें।

डेटा की सुरक्षा करें: सुनिश्चित करें कि एन्क्रिप्शन, प्रमाणीकरण, और डेटा सुरक्षा के उपाय सही तरीके से काम कर रहे हैं।

एक्सेस की निगरानी करें: समीक्षा करें कि प्रॉक्सी सिस्टम तक किसका पहुंच है और सुनिश्चित करें कि पहुँच नियंत्रण ठीक से कॉन्फ़िगर किए गए हैं।

विसंगतियों का पता लगाएं: असामान्य ट्रैफ़िक पैटर्न या गतिविधियों की पहचान करें जो सुरक्षा उल्लंघनों या दुरुपयोग का संकेत कर सकती हैं।

प्रॉक्सी सुरक्षा ऑडिट के मुख्य घटक

1. कॉन्फ़िगरेशन समीक्षा

एक गहन ऑडिट प्रॉक्सी सर्वर कॉन्फ़िगरेशनों की जांच से शुरू होता है:

एन्क्रिप्शन प्रोटोकॉल: सुनिश्चित करें कि TLS/SSL संस्करण वर्तमान और मजबूत सिफर सूट सक्षम हैं। पुराने प्रोटोकॉल जैसे SSLv3 और TLSv1.0 को बंद करें।

प्रमाणीकरण तंत्र: सुनिश्चित करें कि प्रॉक्सी प्रमाणीकरण ठीक से कॉन्फ़िगर किया गया है, मजबूत पासवर्ड नीतियाँ लागू हैं, और जहाँ उपयुक्त है वहां बहु-कारक प्रमाणीकरण सक्षम है।

पहुँच नियंत्रण: उपयोगकर्ता अनुमतियों, भूमिका-आधारित पहुँच नियंत्रण (RBAC) कार्यान्वयन, और न्यूनतम विशेषाधिकार के प्रवर्तन की समीक्षा करें।

प्रॉक्सी नियम: सुनिश्चित करें कि प्रॉक्सी फ़िल्टरिंग नियम, URL अवरोधन नीतियाँ, और सामग्री फ़िल्टरिंग तंत्र संगठनात्मक आवश्यकताओं के अनुसार हैं।

2. नेटवर्क सुरक्षा आकलन

प्रॉक्सियों के संचालन के लिए नेटवर्क वातावरण की जांच करें:

फ़ायरवॉल कॉन्फ़िगरेशन: सुनिश्चित करें कि फ़ायरवॉल नियम प्रॉक्सी सर्वरों को अनधिकृत पहुँच से सुरक्षा करने के लिए ठीक से कॉन्फ़िगर किए गए हैं।

नेटवर्क विभाजन: सुनिश्चित करें कि प्रॉक्सी सर्वर अन्य नेटवर्क संसाधनों से उचित रूप से अलग थें VLANs या उपनेट के माध्यम से।

DDoS शमन: DDoS सुरक्षा तंत्र और दर-सीमित क्षमताओं का आकलन करें।

घुसपैठ पहचान: सुनिश्चित करें कि घुसपैठ पहचान प्रणाली (IDS) और घुसपैठ रोकथाम प्रणाली (IPS) प्रॉक्सी ट्रैफ़िक की निगरानी कर रही हैं।

3. डेटा सुरक्षा सत्यापन

यह पुष्टि करें कि संवेदनशील डेटा उचित तरीके से सुरक्षित है:

परिवहन में एन्क्रिप्शन: सुनिश्चित करें कि सभी डेटा जो प्रॉक्सियों के माध्यम से गुजर रहा है, मजबूत प्रोटोकॉल का उपयोग करके एन्क्रिप्ट किया गया है।

इत्तला में एन्क्रिप्शन: यदि प्रॉक्सी कोई डेटा संग्रहीत करते हैं, तो सुनिश्चित करें कि यह AES-256 या समकक्ष मानकों का उपयोग करके एन्क्रिप्ट किया गया है।

डेटा बनाए रखने की नीतियाँ: लॉगिंग नीतियों की समीक्षा करें और सुनिश्चित करें कि लॉग केवल आवश्यक अवधि के लिए बनाए रखे गए हैं।

डेटा नष्ट करना: संवेदनशील डेटा के लिए सुरक्षित हटाने की प्रक्रियाओं को सत्यापित करें।

4. लॉगिंग और निगरानी

लॉगिंग प्रथाओं और निगरानी की प्रभावशीलता की जांच करें:

लॉग कॉन्फ़िगरेशन: सभी प्रॉक्सी गतिविधियों के लिए व्यापक लॉगिंग सक्षम होने की पुष्टि करें।

लॉग अखंडता: सुनिश्चित करें कि लॉग को बदला या हटाया नहीं जा सकता, संभवतः केंद्रीय लॉगिंग सिस्टम के माध्यम से।

निगरानी क्षमताएं: संदिग्ध गतिविधियों के लिए प्रॉक्सी ट्रैफ़िक की वास्तविक समय निगरानी का मूल्यांकन करें।

अलर्ट सिस्टम: सुरक्षा घटनाओं के लिए अलर्ट तंत्रों की समीक्षा करें और अलर्टिंग थ्रेशोल्ड की उपयुक्तता की जांच करें।

5. एक्सेस और प्रमाणीकरण ऑडिट

एक्सेस प्रबंधन प्रथाओं की समीक्षा करें:

उपयोगकर्ता खाते: प्रॉक्सी एक्सेस वाले सभी उपयोगकर्ता खातों की पहचान करें और उनका मूल्यांकन करें, अप्रचलित खातों को हटा दें।

क्रेडेंशियल प्रबंधन: पासवर्ड नीतियों, क्रेडेंशियल भंडारण प्रथाओं और रोटेशन शेड्यूल का ऑडिट करें।

मल्टी-फैक्टर प्रमाणीकरण: सुनिश्चित करें कि प्रशासनिक एक्सेस के लिए MFA सक्षम है।

ऑडिट ट्रेल्स: संदिग्ध लॉगिन प्रयासों या अनधिकृत एक्सेस प्रयासों के लिए गतिविधि लॉग की समीक्षा करें।

6. अनुपालन आकलन

प्रासंगिक मानकों और विनियमों के साथ अनुपालन का मूल्यांकन करें:

GDPR अनुपालन: EU निवासी डेटा संभालने वाली संगठनों के लिए, डेटा प्रोसेसिंग समझौतों सहित GDPR अनुपालन की पुष्टि करें।

CCPA अनुपालन: कैलिफोर्निया में संगठनों के लिए, CCPA आवश्यकताओं का पालन सुनिश्चित करें।

HIPAA अनुपालन: स्वास्थ्य देखभाल संगठनों के लिए, HIPAA सुरक्षा नियम आवश्यकताओं की पुष्टि करें।

उद्योग मानक: ISO 27001, PCI-DSS या SOC 2 जैसे प्रासंगिक मानकों के साथ अनुपालन का आकलन करें।

आपकी संगठन की साइबर सुरक्षा ऑडिट करना

चरण 1: योजना और तैयारी

ऑडिट के दायरे, उद्देश्य और विधि को परिभाषित करने से शुरू करें:

- पहचानें कि कौन से प्रॉक्सी सिस्टम और बुनियादी ढांचा ऑडिट किए जाएंगे

- ऑडिट के दायरे का निर्धारण करें (तकनीकी, नीति, अनुपालन)

- ऑडिट समयरेखा और संसाधन आवंटन स्थापित करें

- सफलता मानदंड और प्रमुख प्रदर्शन संकेतक परिभाषित करें

- कार्यकारी प्रायोजन प्राप्त करें और व्यापार स्टेकहोल्डर का समर्थन प्राप्त करें

चरण 2: जानकारी एकत्र करना

अपने प्रॉक्सी बुनियादी ढांचे के बारे में विस्तृत जानकारी एकत्र करें:

- सभी प्रॉक्सी सिस्टम और कॉन्फ़िगरेशन का दस्तावेज़ीकरण करें

- प्रॉक्सी प्रशासकों और सुरक्षा कर्मियों का साक्षात्कार करें

- नीति दस्तावेज़ और प्रक्रियाओं को इकट्ठा करें

- ऑडिट लॉग और पिछले ऑडिट रिपोर्ट की समीक्षा करें

- बाहरी निर्भरताओं और विक्रेता संबंधों की पहचान करें

चरण 3: संवेदनशीलता आकलन

सुरक्षा कमजोरियों को व्यवस्थित रूप से पहचानें:

- उद्योग-मानक उपकरणों का उपयोग करके संवेदनशीलता स्कैन करें

- सुरक्षा बेंचमार्क के खिलाफ कॉन्फ़िगरेशन समीक्षाएँ करें

- प्रमाणीकरण और एक्सेस नियंत्रण का परीक्षण करें

- एन्क्रिप्शन कार्यान्वयन का मूल्यांकन करें

- नेटवर्क विभाजन और फ़ायरवॉल नियमों का आकलन करें

चरण 4: परीक्षण और मान्यता

सुरक्षा नियंत्रणों का सक्रिय परीक्षण करें:

- सिस्टम समझौता करने के लिए पेनिट्रेशन परीक्षण करें

- घुसपैठ पहचान प्रणाली की प्रभावशीलता का परीक्षण करें

- बैकअप और पुनर्प्राप्ति प्रक्रियाओं की मान्यता करें

- घटना प्रतिक्रिया प्रक्रियाओं का परीक्षण करें

- सुरक्षा निगरानी क्षमताओं की पुष्टि करें

चरण 5: विश्लेषण और रिपोर्टिंग

खोजों को संकलित करें और सिफारिशें विकसित करें:

- गंभीरता के अनुसार कमजोरियों को श्रेणीबद्ध करें (महत्वपूर्ण, उच्च, मध्यम, निम्न)

- पहचाने गए जोखिमों का व्यापारिक प्रभाव का आकलन करें

- प्राथमिकता के आधार पर सुधार सिफारिशें विकसित करें

- साक्ष्य और निष्कर्ष दर्ज करें

- कार्यकारी सारांश और विस्तृत तकनीकी रिपोर्ट तैयार करें

चरण 6: सुधार और अनुवर्ती

पहचानी गई समस्याओं को संबोधित करें और समाधान की पुष्टि करें:

- जोखिम मूल्यांकन के आधार पर सुधार को प्राथमिकता दें

- समयरेखा के साथ सुधार योजनाएँ तैयार करें

- सुधार प्रगति का ट्रैक रखें

- सुधार के परीक्षणों का निर्वहन करें

- सतत अनुपालन सुनिश्चित करने के लिए अनुवर्ती ऑडिट निर्धारित करें

सामान्य प्रॉक्सी सुरक्षा कमजोरियाँ

सामान्य कमजोरियों को समझने से ऑडिटर्स को जोखिमों की पहचान करने में मदद मिलती है:

कमज़ोर एन्क्रिप्शन: पुराने प्रोटोकॉल जैसे TLSv1.0 या कमजोर सिफर सूट का उपयोग डेटा को इंटरसेप्शन के खतरे में डालता है।

डिफ़ॉल्ट क्रेडेंशियल्स: डिफ़ॉल्ट प्रॉक्सी क्रेडेंशियल्स को न बदलना सिस्टम को अनधिकृत एक्सेस के प्रति संवेदनशील छोड़ देता है।

अधिक लॉगिंग: बहुत अधिक संवेदनशील डेटा लॉगिंग से एक्सपोजर बढ़ता है और अनुपालन मुद्दों का निर्माण करता है।

अपर्याप्त एक्सेस नियंत्रण: अनुचित एक्सेस प्रतिबंध अनधिकृत उपयोगकर्ताओं को प्रॉक्सी कॉन्फ़िगरेशन तक पहुँचने या संशोधित करने की अनुमति देते हैं।

पैच न किए गए सिस्टम: सुरक्षा अपडेट लागू न करने से सिस्टम ज्ञात शोषणों के प्रति संवेदनशील हो जाते हैं।

गलत कॉन्फ़िगर की गई नियम: गलत तरीके से कॉन्फ़िगर की गई प्रॉक्सी नियम अनपेक्षित ट्रैफ़िक की अनुमति दे सकती है या वैध एक्सेस को रोक सकती है।

निगरानी की कमी: उचित निगरानी के बिना, सुरक्षा घटनाएँ लंबे समय तक अनदेखी रह सकती हैं।

अनुशंसित प्रॉक्सी समाधान

स्क्रेपलेस प्रॉक्सीज़: सुरक्षा-प्रथम प्रॉक्सी बुनियादी ढांचा

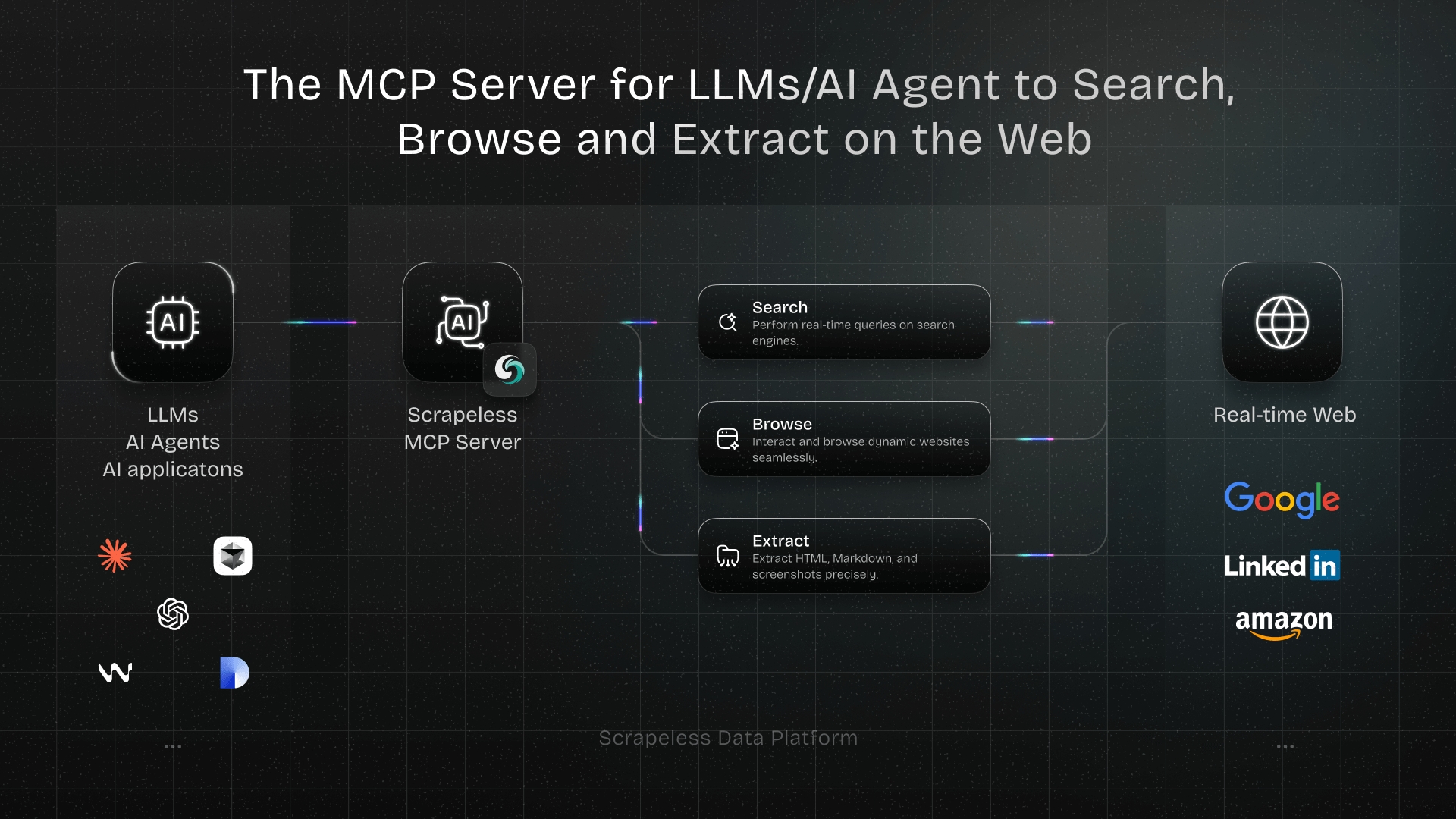

स्क्रेपलेस प्रॉक्सीज़ वास्तविक आवासीय, डेटा सेंटर, IPv6, और स्थिर ISP आईपी तक पहुँच प्रदान करते हैं, सभी उद्यम-स्तरीय सुरक्षा और व्यापक ऑडिट क्षमताओं के साथ बनाए गए हैं। 195+ देशों में 90 मिलियन से अधिक आवासीय आईपी के साथ, स्क्रेपलेस बेजोड़ कवरेज, गति, और विश्वसनीयता प्रदान करता है।

🌍 आवासीय प्रॉक्सीज़

सुरक्षा के साथ बनी हुई उद्यम-स्तरीय आवासीय प्रॉक्सी समाधान:

- 90M+ वास्तविक आईपी: 195+ देशों में 90 मिलियन से अधिक आवासीय आईपी पते तक पहुँच।

- स्वचालित रोटेशन: सुरक्षा नियंत्रणों के साथ निर्बाध IP रोटेशन

- 99.98% सफलता दर: उद्योग में सबसे बेहतर विश्वसनीयता

- भौगोलिक-लक्ष्यीकरण समर्थन: सटीक भौगोलिक IP आवंटन

- बहु-प्रोटोकॉल समर्थन: HTTP, HTTPS, और SOCKS5 प्रोटोकॉल

- अल्ट्रा-फास्ट प्रदर्शन: 0.5 सेकंड से कम प्रतिक्रिया समय

- सुरक्षा अनुपालन: GDPR और CCPA के अनुसार ढांचा

⚡ डाटासेंटर प्रॉक्सी

सुरक्षा आश्वासन के साथ उच्च प्रदर्शन डाटासेंटर प्रॉक्सी:

- 99.99% अपटाइम: उद्यम स्तर की विश्वसनीयता और उपलब्धता

- अल्ट्रा-फास्ट प्रतिक्रिया: सुरक्षा-क्रिटिकल ऑपरेशनों के लिए अनुकूलित

- असीमित सत्र: बिना किसी प्रतिबंध के पूर्ण सत्र प्रबंधन

- आसान API एकीकरण: आपके सिस्टम के साथ सुरक्षित एकीकरण

- उच्च बैंडविथ: बड़े पैमाने पर ऑपरेशनों के लिए समर्थन

- कम विलंबता: समय-संवेदनशील अनुप्रयोगों के लिए न्यूनतम देरी

- ऑडिट-तैयार ढांचा: अनुपालन ऑडिट के लिए डिज़ाइन किया गया

🔐 IPv6 प्रॉक्सी

उन्नत सुरक्षा के लिए अगली पीढ़ी के IPv6 प्रॉक्सी समाधान:

- 50M+ IPv6 IPs: सत्यापित IPv6 पते का विशाल पूल

- स्वचालित रोटेशन: ऑडिट ट्रेल्स के साथ बुद्धिमान रोटेशन

- उच्च गुमनामी: अधिकतम गोपनीयता सुरक्षा

- विशेष IP उपलब्ध हैं: ऑडिट ट्रेल्स के लिए स्थिर IP विकल्प

- GDPR और CCPA अनुप compliant: पूर्ण नियामकीय अनुपालन

- सत्यापित ढांचा: नियमित सुरक्षा ऑडिट और प्रमाणपत्र

🏠 स्थिर ISP प्रॉक्सी

दीर्घकालिक अनुपालन के लिए समर्पित स्थिर प्रॉक्सी:

- समर्पित स्थिर IPs: पूर्ण ऑडिट ट्रेल्स के साथ सुसंगत IP पते

- 99.99% अपटाइम: उद्यम स्तर की विश्वसनीयता

- कम विलंबता: न्यूनतम प्रतिक्रिया देरी

- अनुपालन-तैयार: नियामित उद्योगों के लिए आदर्श

- भौगोलिक-लक्ष्यीकरण समर्थन: स्थान-आधारित आवंटन

- बहु-प्रोटोकॉल समर्थन: HTTP, HTTPS, और SOCKS5

- पूर्ण लॉगिंग: व्यापक ऑडिट ट्रेल्स

ऑडिट शेड्यूल बनाना

नियमित ऑडिट चक्र स्थापित करें:

वार्षिक व्यापक ऑडिट: समग्र सुरक्षा स्थिति का आकलन करने के लिए साल में कम से कम एक बार पूर्ण सुरक्षा ऑडिट का संचालन करें।

त्रैमासिक समीक्षा: पहुंच नियंत्रण, कॉन्फ़िगरेशन, और अनुपालन स्थिति की त्रैमासिक समीक्षा करें।

मासिक निगरानी: विसंगतियों के लिए मासिक लॉग और निगरानी रिपोर्ट की समीक्षा करें।

घटना के बाद के ऑडिट: किसी भी सुरक्षा घटना के बाद ऑडिट का संचालन करें ताकि मूल कारणों का निर्धारण किया जा सके और पुनरावृत्ति को रोका जा सके।

परिवर्तन ऑडिट: प्रॉक्सी ढांचे या सुरक्षा नीतियों में किसी भी महत्वपूर्ण बदलाव का ऑडिट करें।

प्रॉक्सी ऑडिट सफलता के लिए सर्वश्रेष्ठ प्रथाएँ

कार्यकारी प्रायोजन: उचित संसाधनों और संगठनात्मक सहयोग सुनिश्चित करने के लिए नेतृत्व का समर्थन प्राप्त करें।

दस्तावेज़ित नीतियाँ: ऑडिटर्स के संदर्भ के लिए स्पष्ट, दस्तावेजित सुरक्षा नीतियों और प्रक्रियाओं को बनाए रखें।

प्रशिक्षित कर्मचारी: सुनिश्चित करें कि प्रॉक्सी प्रशासक और सुरक्षा कर्मियों को सुरक्षा सर्वोत्तम प्रथाओं पर प्रशिक्षित किया गया है।

ऑडिट उपकरण: जोखिम स्कैनिंग और अनुपालन आकलन के लिए गुणवत्ता के ऑडिट उपकरणों में निवेश करें।

बाहरी विशेषज्ञता: वस्तुनिष्ठ आकलन और विशेषीकृत विशेषज्ञता के लिए बाहरी ऑडिटर्स को शामिल करने पर विचार करें।

निरंतर सुधार: सुरक्षा सुधारों को चलाने और मूल कारणों को संबोधित करने के लिए ऑडिट फाइंडिंग्स का उपयोग करें, न कि केवल लक्षणों को।

अक्सर पूछे जाने वाले प्रश्न

हमें अपनी प्रॉक्सी ढांचे का ऑडिट कितनी बार करना चाहिए?

उद्योग की सर्वोत्तम प्रथाएँ वर्ष में एक बार व्यापक ऑडिट की सिफारिश करती हैं। हालांकि, उच्च सुरक्षा आवश्यकताओं वाले संगठनों या नियामित उद्योगों में संगठनों को त्रैमासिक या अधिक बार ऑडिट की आवश्यकता हो सकती है।

ऑडिट और पेनिट्रेशन टेस्ट में क्या अंतर है?

ऑडिट सुरक्षा नियंत्रणों, नीतियों और अनुपालन का एक व्यापक आकलन है। पेनिट्रेशन टेस्ट एक विशिष्ट परीक्षण अभ्यास है जिसके द्वारा सिस्टम में टूटने का प्रयास किया जाता है। पेनिट्रेशन टेस्टिंग एक व्यापक ऑडिट का एक घटक है।

ऑडिट किसेconduct कराना चाहिए?

वस्तुनिष्ठता के लिए, संबंधित विशेषज्ञता वाले बाहरी ऑडिटर्स आदर्श हैं। हालांकि, यदि आंतरिक सुरक्षा टीमों के पास उचित विशेषज्ञता और परिचालन प्रॉक्सी प्रबंधन से स्वतंत्रता है, तो वे ऑडिट कर सकते हैं।

एक साइबरसिक्योरिटी ऑडिट में कितना समय लगता है?

समयरेखा बुनियादी ढांचे की जटिलता और दायरे के आधार पर भिन्न होती है। एक छोटे संगठन को 2-4 सप्ताह में एक ऑडिट पूरा हो सकता है, जबकि बड़े उद्यमों को 2-3 महीने की आवश्यकता हो सकती है।

यदि महत्वपूर्ण कमजोरियाँ पाई जाती हैं तो हमें क्या करना चाहिए?

तत्काल महत्वपूर्ण निष्कर्षों के लिए एक सुधार योजना विकसित करें। सुधारों को जल्दी से लागू करें, सत्यापन परीक्षण के साथ। जिन मुद्दों के लिए लंबी सुधार की आवश्यकता होती है, उनके लिए स्थायी सुधारों के विकास के दौरान पूरक नियंत्रण लागू करें।

हम ऑडिट सुधार का ट्रैक कैसे रखें?

एक विस्तृत सुधार ट्रैकिंग स्प्रेडशीट या प्रणाली बनाए रखें जिसमें प्रत्येक निष्कर्ष, नियुक्त मालिक, सुधार योजना, लक्षित पूर्णता तिथि और सत्यापन स्थिति का दस्तावेजीकरण हो। सुरक्षा बैठकों में नियमित रूप से प्रगति की समीक्षा करें।

हमारे ऑडिट को किस अनुपालन मानक का पता लगाना चाहिए?

यह आपकी संगठन और उद्योग पर निर्भर करता है। सामान्य मानकों में GDPR, CCPA, HIPAA, PCI-DSS, ISO 27001, और SOC 2 शामिल हैं। पहचानें कि कौन से आपके संगठन पर लागू होते हैं और उन्हें ऑडिट दायरे में शामिल करें।

निष्कर्ष

प्रॉक्सी बुनियादी ढांचे के साइबर सुरक्षा ऑडिट संगठनात्मक डेटा की रक्षा करने, अनुपालन बनाए रखने, और सुरक्षा जोखिमों को कम करने के लिए आवश्यक हैं। इस मार्गदर्शिका में outlined फ्रेमवर्क का उपयोग करके नियमित, व्यापक ऑडिट करके, संगठन कमजोरियों की पहचान कर सकते हैं और उन्हें सुधार सकते हैं इससे पहले कि वे शोषण का शिकार बनें।

Scrapeless Proxies की सुरक्षा-प्रथम बुनियादी ढांचे और ऑडिट-तैयार डिज़ाइन के साथ, आप प्रॉक्सी समाधान लागू कर सकते हैं जो न केवल साइबर सुरक्षा ऑडिट की आवश्यकताओं को पूरा करते हैं बल्कि उन्हें पार करते हैं। व्यापक लॉगिंग, अनुपालन प्रमाणपत्र, और पारदर्शी सुरक्षा प्रथाएँ Scrapeless को सुरक्षा-चिंतित संगठनों के लिए आदर्श विकल्प बनाती हैं।

आज ही Scrapeless Proxies के साथ अपनी मुफ्त परीक्षा शुरू करें और सुरक्षा और अनुपालन के लिए बने बुनियादी ढांचे का अनुभव करें।

स्क्रैपलेस में, हम केवल सार्वजनिक रूप से उपलब्ध डेटा का उपयोग करते हैं, जबकि लागू कानूनों, विनियमों और वेबसाइट गोपनीयता नीतियों का सख्ती से अनुपालन करते हैं। इस ब्लॉग में सामग्री केवल प्रदर्शन उद्देश्यों के लिए है और इसमें कोई अवैध या उल्लंघन करने वाली गतिविधियों को शामिल नहीं किया गया है। हम इस ब्लॉग या तृतीय-पक्ष लिंक से जानकारी के उपयोग के लिए सभी देयता को कोई गारंटी नहीं देते हैं और सभी देयता का खुलासा करते हैं। किसी भी स्क्रैपिंग गतिविधियों में संलग्न होने से पहले, अपने कानूनी सलाहकार से परामर्श करें और लक्ष्य वेबसाइट की सेवा की शर्तों की समीक्षा करें या आवश्यक अनुमतियाँ प्राप्त करें।